A kriptográfia története

A kriptográfia (magyarul titkosírás) az emberek azon igényéből alakult ki, hogy egymástól távol levő emberek bizalmasan tudjanak üzenetet váltani. Ugyanilyen régi a vágy rejtjelezett üzenetek megfejtésére

Az idők során a kriptográfia nagy fejlődésen ment keresztül. A tapasztalatok azt mutatták, hogy egy-egy kriptográfiai eljárás megfejtésére, hiába írnak ki akár pénzdíjas pályázatot, az nem feltétlenül jelent elegendő motivációt, hogy a megfejtés módját (vagy tényét) felfedjék. Emiatt a kriptográfiai módszerek használói sosem lehetnek biztosak abban, hogy az üzenetüket csak a címzett képes elolvasni.

A kriptográfia felbukkan a szépirodalmi művekben is, például a Sándor Mátyás című regényben egy rejtjelezett üzenet megfejtése okozza a bonyodalmakat. Az itt bemutatott "rácsos" technikát a gyakorlatban nem igazán használták.

Az ókori kriptográfia[szerkesztés]

Szteganográfia[szerkesztés]

A szteganográfia az üzenetek titkos továbbításának legősibb módja az üzenet elrejtése. A szó jelentése rejtett írás.[2]

- Egy esetben egy Demaratosz nevű görög, aki, bár elkergették hazájából, hű maradt Görögországhoz, a perzsa had készülődését látva viasszal fedett egy palatáblát, amire korábban már írt. Mivel sürgősen át kellett a táblát csempészni – hiszen a perzsa had már készülődött, nem maradt idő ezt a módszert egyeztetni, de a görögök még időben rájöttek, így a meglepetés erejének hiányában a perzsák megsemmisítő vereséget szenvedtek.[3][4]

- Hérodotosz számol be arról, hogy a perzsa király ellen szövetkezni akaró Hisztaiaeusz leborotváltatta küldönce haját, ráírta az üzenetet, majd megvárta, amíg küldöncének haja újból kinő, így biztonságosan átkelhet a határon. Bár ez nagyon ráérő módszer, akkor még volt rá idő. A küldönc célba ért, leborotváltatta fejét és megmutatta a címzett Arisztagorasznak.[5]

- A kínaiak selyemlabdacsokra írták az üzenetet, melyet viasszal fedtek, majd a küldönc lenyelte.[5]

- Giambattista della Porta, itáliai tudós leírta, hogy timsó és ecet elegyéből készített tintával a tojás héjára írva az írás csak a héj eltávolításával válik láthatóvá.[5]

- Már az első évszázadban leírta idősebb Plinius azt, hogy pitypang tejével is lehet írni, hiszen az száradás után láthatatlan, de melegítésre barna lesz. Ez a tulajdonság sok szerves vegyületben megvan, így előfordult, hogy a kémek saját vizeletükkel írtak.[6] Használható hagymalé vagy tej is.[2]

- A Dél-Amerikában tevékenykedő német ügynökök egy szöveget egy mintegy milliméter nagyságúra zsugorítottak és ezt egy lényegtelennek tűnő szövegre helyezték. Ezt a Szövetségi Nyomozóiroda 1941-ben vette észre egy kapott üzenet segítségével. Ezt a módszert néha vegyítették kriptográfiával is.[6]

A kriptográfia a szteganográfiával egy időben alakult ki, és célja nem magának az üzenetnek, csupán csak a tartalmának, jelentésének elrejtése, kódolása, hiszen a határőrök előbb-utóbb az üres lapot felmelegítik, leborotváltatják a hajat, azaz rájönnek a módszerre.

A kriptográfia két ágra oszlik: átrendezésre (keverésre) és behelyettesítésre.

Átrendezés[szerkesztés]

Átrendezésnek nevezzük azt a titkosítási módszert, amikor az üzenet szövegének betűit véletlenszerűen, vagy valamilyen szabályrendszer alapján átrendezik – a betűk megtartják eredeti hangértéküket, de megváltoztatják a pozíciójukat. A módszer előnye, hogy a betűk számának növekedésével rohamosan csökken az esély. Még a Wikipédia kifejezés is 362880 lehetőséget generál. A Wikipédia, a szabad enciklopédia kifejezés a szóközök és a vessző nélkül is 304 888 344 611 713 860 501 504 000 000 lehetőséget jelent. Egy 35 betűs mondat, ha másodpercenként egy lehetőséget tudna az ember ellenőrizni, a világmindenség élettartamának ezerszerese lenne.[7] Az egyik gyakori módszer a fésűs, ahol a betűket soronként váltogatva jön ki az eredmény.[7] Példa:

| Az üzenet: | Wikipédia, a szabad enciklopédia |

| A kódolás: | w k p d a s a a e c k o é i i i é i a z b d n i l p d a |

| A kódolt szöveg: | wkpdasaaeckoéiiiéiazbdnilpda |

Ennek a megfejtése a betűk soronkénti hasonló felírása (a felénél elválasztva).

Létezik módszer, ahol a betűpárokat felcserélve jön ki az eredmény, például: megkeverve→gkmervvee.

A spártai szkütáléra az ábrán láthatóhoz hasonlóan feltekertek egy papírt, erre vízszintesen írták a szöveget és így értelmetlen lett. I. e. 404-ben a perzsiai támadást így kapott üzenetből tudta meg Lüszandrosz spártai hadvezér.[4][8]

Behelyettesítéses módszer[szerkesztés]

A behelyettesítés módszere esetén a nyílt szöveg minden betűjét egy másikkal helyettesítik – a betűk megtartják pozíciójukat, de megváltozik a hangértékük.

E titkosításról szóló első leírás érdekes módon a Káma szútrában található, amelyet a 4. században vetett papírra egy brahmin tudós, Vátszjájana, egy kétszáz évvel régebbi kézirat alapján.

Időszámításunk első évezredének titkosírását – egyszerűsége és megbízhatósága révén – a behelyettesítéses kód uralta.

Monoalfabetikus kódok[szerkesztés]

Azokat a behelyettesítéses kódábécéket nevezzük monoalfabetikusnak, amelyek egy betűt egy másik betűvel vagy szimbólummal helyettesítenek. A módszer katonai célokra használatát először Julius Caesar A gall háborúk című műve írja le. Itt a latin betűket görögökkel helyettesítette és ezt hajíttatta be a megadás küszöbén álló Cicerónak.[9]

A Káma-szútrában található módszer[szerkesztés]

A Káma-szútrában található leírás az ábécé betűinek véletlenszerű párosítását és egymásnak kölcsönös megfeleltetését ajánlja.[10] Ez a nőknek ajánlott 64 művészet közül a 45., a mlekhita-vikalpa.[11] Például a 26 betűből álló angol ábécé esetén:

| Betűk megfeleltetése | Kódolás | ||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

Atbas[szerkesztés]

Az atbas egy egyszerű helyettesítő rejtjel a héber ábécéből kiindulva, ám később más ábécékre is elterjedt. A működése során az első és utolsó, második és utolsó előtti, stb. betűk felcserélésén alapul. A neve is innen ered: alef (1. betű), táv (utolsó), bét, sin betűk nevéből.[10] Például a Jeremiás 25:26 és 51:41-ben a Bábelt a Sesah helyettesíti a Bibliában. Az ilyen és hasonló bibliai kódok valószínűleg csak rejtélyességet akartak kelteni, nem a jelentés palástolása volt a céljuk,[12] bár az is lehet, hogy titkolni akartak egyes részeket.[13] Ennek egy változata az albam, ahol a módszert két fél ábécén hajtották végre.[10]

Polübiosz-négyzet[szerkesztés]

A Polübiosz-rejtjel egy egyszerű titkosítási eljárás, melynél az ABC 25 betűjét egy táblázatba foglalták. Itt a rejtjelezett betűk a mátrix elemeinek feleltek meg, a sorok és az oszlopok azonosítójából olvasták le a kétjegyű kódot. A rejtjelezett kódot fáklyákkal adták tovább, a jobb és bal kézben egytől ötig terjedő égő fáklyákkal. A módszer hátránya az volt, hogy csak sötétben, jól látható magaslatról volt használható, illetve a szöveget betűnként küldte el.[14]

| Kódtábla | Kódolás | ||||

|---|---|---|---|---|---|

|

A Caesar-rejtjel[szerkesztés]

Az úgynevezett Caesar-rejtjel, egy eljárás, amit Julius Caesar is használt. Itt Caesar az ábécét egy bizonyos számmal eltolta, azaz ha az n. betűből az m. lett, akkor az n+1-edikből m+1 k-s maradéka, ahol k az ábécé hossza (például az angol ábécénél 26 betű).[15][16] Példa a 26 betűből álló angol ábécé esetén:

| Betűk megfeleltetése[17] | Kódolás | ||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

Augustus ezen annyit változtatott, hogy az eltolás egy karakternyi volt, azaz az A helyett B, a B helyett C, …, a Z helyett A szerepelt. Emellett az X helyett mindig AA-t írt.[18]

A napjainkban is gyakran használják az 1980-as években elterjedt ROT13 (rotate by 13 places, 13 hellyel forgatás) nevű speciális Caesar-kódot fórumokban. Ez tizenhárommal van eltolva, így a dekódolás is pontosan ugyanaz a művelet. Egy másik változata a ROT47, amit az ASCII 33-as (!) és 126-os (~) jelű karaktere között hajtanak végre. Ez 47 hellyel van eltolva, ami hasonló tulajdonságokat eredményez, mint a ROT13.

Általános behelyettesítéses algoritmus[szerkesztés]

Ez az algoritmus kiküszöböli a Caesar eltolásos ábécéjének gyengeségét, ugyanis a kódábécé a nyílt ábécé bármelyik tetszőleges átrendezése lehet. Hátránya, hogy a véletlenszerű párosítás miatt a kódot nehezen lehet fejben tartani.[19]

Általános behelyettesítéses algoritmus kulcsszó vagy kulcsmondat alkalmazásával[szerkesztés]

Az előző módszeren alapuló algoritmus, ám a kulcsmondat alkalmazásának következtében a kódábécé megjegyzése egyszerűbbé válik. A kódábécé a kulcsmondat különböző betűivel fog kezdődni, majd annak utolsó betűjétől a normál ábécé szerint folytatódik (természetesen a már felhasznált betűk kihagyásával).[20] Igaz ugyan, hogy e megszorítások miatt a lehetséges kulcsok számának csökken, de a feltörés szempontjából nem számottevő mértékben. (Bár észrevéve az értelmes szavakat vagy legalábbis a részeit a megfejtés egy része után könnyebb lesz a megfejtés.)

Példa a 26 betűből álló angol ábécé esetén:

| Betűk megfeleltetése | Kódolás | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

A középkori kriptográfia[szerkesztés]

Monoalfabetikus kódok[szerkesztés]

A közigazgatásban[szerkesztés]

A 15. századra már Európában a kriptográfia virágzott. Itáliában különösképpen gyakori volt, hiszen a különböző városállamokban elhelyezett követeknek leveleznie kellett. Ekkor hozták létre a titoknoki állást. Az első ilyen személy a feltételezések szerint az olasz Giovanni Soro volt, 1506-ban nevezték ki. A Vatikán is küldött neki kódokat. 20 évvel kinevezése után küldött a pápa egy levelet, amit a firenzeiek elfogtak, hogy fejtse meg. Soro megfejthetetlennek nevezte, de vélhetően azért, hogy a Vatikán ne fejlesszen ki egy nehezebb kódot.[21] A földrész más területein, például Franciaországban is elkezdtek kriptográfusokat alkalmazni. Ide tartozott például Philibert Babou is. A 16. század végén tűnt fel François Viète, aki elsősorban a spanyol kódok megfejtésén dolgozott.A naiv spanyolországi kriptográfusok, látván, hogy megfejti a kódjukat, kijelentették, hogy az ördöggel cimborál és pápai bíróság elé akarták állíttatni. A vatikániak, tudván, hogy ők is olvassák a kódot a kriptográfusaik segítségével, megtagadták ezt.[22]

Az arabok is a monoalfabetikus behelyettesítéses kódot használták a közigazgatásban is.[23]

Az alkimisták gyakran szimbólumokat használtak szavakra, betűkre. Például a főleg irodalmi téren ismert Geoffrey Chaucer a Traktátus az asztrolábiumról című művéhez szimbólumokkal írt egy kiegészítést. Noha ez a módszer biztonságosabbnak tűnik, ugyanannyira megfejthető, mintha betűket helyettesített volna be.[24]

A monoalfabetikus kód feltörése[szerkesztés]

Az arab rejtjelfejtők találták fel a kriptoanalízist, ami a kódolt szövegek kulcs nélküli megfejtését jelentette. Ehhez a statisztika, matematika és nyelvészet különösen magas fokú ismerete kellett.[26][27] A módszerről először Abú Júszuf Jakúb Ibn Isák asz-Szabbáh Al-Kindi írt a 9. században.

| „ | …veszünk egy ugyanolyan hosszú szöveget, ami elég hosszú ahhoz, hogy legalább egy lapot megtöltsön és megszámláljuk, melyik betű hányszor fordul elő benne. | ” |

Al-Kindi azt írja, hogy az elsőként szereplő az első, ám ez nem mindig igaz, viszont hosszabb szövegeknél feltételezhető, hogy a 10% fölötti az angolban az e lesz.[28][29] Ez nem mindig igaz, például rövid szövegekre (Zanzibárt támadjuk). Emellett a francia Georges Perec 1969-ben megjelentetett egy könyvet La Disparition címmel, aminek 200 oldalán nem található egyetlen e betű sem. Ezt Gilbert Adair lefordította angolra A Void címmel. Európa ezt a módszert vélhetőleg átvette, bár lehet, hogy újból kialakította.[29]

Egyéb módszerek[szerkesztés]

A megfejtési lehetőségek, egyszerűsítések közé tartozik a kettőzött betűk vizsgálata (az angolban ezek főleg ss, ee, tt, ff, ll, mm, oo). A szóközök megléte esetén az egy, a kétbetűs szavak és a hárombetűs leggyakoribb szavak (az angolban the és and) is a gyakori fogások közé tartoznak. Emellett sokszor igazítani kell a környezethez a gyakorisági táblázat szövegét. Például a katonai üzenetekben kevés I, the található az angolban. Amennyiben a leggyakoribb az e, aztán t jön, és hasonlóan folytatódik a gyakorisága a betűknek, akkor betűkeveréses kód van a szövegben.[30]

A gyakoriság eltorzítása[szerkesztés]

A megfejtés megnehezítésére használható módszer a gyakoriság eltorzítása, például ltorzitot gjakorisság.[megj 1][31]

Behelyettesítéses algoritmus nullitásokkal[szerkesztés]

A nyugati reneszánsz idején azokban az országokban, ahol már felismerték a monoalfabetikus kód gyenge pontjait, egyéb elemekkel próbálták javítani a kód hatékonyságát. Az egyik ilyen volt a nullitások bevezetése, ami a semmit nem jelentő karaktereket jelenti. Ez a gyakoriságelemzést nehezíti meg.

Kódok a Bibliában[szerkesztés]

Michael Drosnin 1997-ben írt egy könyvet A Biblia kódja címmel, amelyben azt írta le, hogy a Bibliában egy tetszőleges betűtől kezdve egy bizonyos hellyel előreugorva nagyszámú EETLB található a Bibliában, azaz az lényegében nullitások vannak benne. Drosnin úgy vélte, hogy az EETLB-k egész mondatokat tartalmaztak, ezáltal látta bennük John F. és Robert F. Kennedy vagy épp Anvar Szadat meggyilkolását, de invenciókat is felfedezett benne. A könyvet rengetegen kritizálták. Brendan McKay hasonló módon a Moby Dick-ben tizenhárom híres ember meggyilkolására talált állítást, ezzel demonstrálva a „felfedezés” hibásságát. Emellett a héber szövegek kevés magánhangzót tartalmaznak, így sok EETLB található bennük.

Behelyettesítéses algoritmus és nomenklátor[szerkesztés]

A monoalfabetikus kód javítását célozta a szólajstromok (nomenklátorok) bevezetése is, ami azt jelentette, hogy a titkosítandó szöveg egyes szavait külön szimbólummal jelölték, a fennmaradó részt pedig a szokásos módon titkosították. Előfordult az is, hogy minden szót külön jelöltek, ám ehhez fáradságosan szétosztható kódkönyv kellett, aminek elvesztése beláthatatlan következményekkel járhat.[32]

Ilyen típusú titkosítást használt I. Mária skót királynő a Babington-összeesküvésben résztvevőkkel egyetemben, ám Thomas Phelippes (I. Erzsébet államminiszterének, Sir Francis Walsinghamnek a titoknoka) megfejtette a levelezést és az összeesküvőket leleplezték. Ebben az ügyben rengeteg múlt a titkosírás megfejthetőségén, hiszen Erzsébet vonakodott a levelek tartalmának ismerete nélkül halálra ítélni Máriát. Az elítélésben szerepez játszott a katolikus Gilbert Gifford, aki a leveleket csempészte be, de eközben az angol udvart segítette. Az összeesküvés tagja volt Anthony Babington, aki viszont Máriát segítette. A kódábécé négy nullitásból, az ábécé 23 betűjéből (a j, v, w nem volt benne) és harmincöt, – szavakat vagy kifejezéseket helyettesítő – karakterből állt. Miután Phelippes megfejtette a titkosírást, utóiratot hamisított rá, ez alapján az összeesküvőket is elítélték, mert Mária nem vette észre a hamisítást.[33] Példa:

| megölni = X | herceg =§ | holnapután = µ |

| megtámadni = ~ | miniszter = # | ma = i |

| megvédeni = V | király = ⊂ | azonnal = ⊕ |

Itt az öljétek meg a királyt ma szövegből X⊂i lesz.

A homofonikus behelyettesítés módszere[szerkesztés]

A rejtjelezőkkel szemben a rejtjelfejtők kerültek lépéselőnybe. Kerestek egy közbülső megoldást, hogy ne a monoalfabetikus (időnként még mindig megbízhatónak hitt) kódot kelljen használniuk és ne is a veszélyes nomenklátorokat. Erre találták ki a homofonikus behelyettesítést, aminél a betűk gyakorisága alapján ugyanannyi lehetőség felelt meg egy betűnek, mint ahány százalék volt az elterjedtsége. A név eredete is innen jön: a görög homosz (ugyanaz) és fonosz (hang) szóból. Ez sem nyújt azonban tökéletes biztonságot, hiszen különböző módokon megfejthető. Például az angolban a legfeltűnőbb jelekkel a Q rendelkezik, ami után csak U állhat. A többi betűnek is vannak hasonló tulajdonságai, minden nyelvben.[34]

Példa egy homofonikus behelyettesítő kódra (26 betűből álló angol ábécé esetén):

| a | b | c | d | e | f | g | h | i | j | k | l | m | n | o | p | q | r | s | t | u | v | w | x | y | z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 64 | 65 | 20 | 42 | 56 | 74 | 21 | 43 | 57 | 90 | 91 | 22 | 44 | 58 | 23 | 45 | 59 | 24 | 46 | 60 | 02 | 11 | 16 | 38 | 52 | 70 |

| 14 | 15 | 25 | 47 | 61 | 87 | 99 | 17 | 39 | 53 | 71 | 36 | 37 | 26 | 62 | 88 | 89 | 48 | 49 | 31 | ||||||

| 54 | 50 | 51 | 27 | 63 | 06 | 72 | 32 | 55 | 79 | 00 | 12 | 34 | |||||||||||||

| 73 | 33 | 10 | 66 | 07 | 68 | 03 | 01 | 13 | 35 | 18 | |||||||||||||||

| 67 | 19 | 76 | 81 | 93 | 28 | 29 | 30 | 40 | |||||||||||||||||

| 75 | 08 | 41 | 09 | 82 | 94 | 80 | 77 | 96 | |||||||||||||||||

| 97 | 84 | 86 | 85 | ||||||||||||||||||||||

| 05 | 92 | 78 | |||||||||||||||||||||||

| 83 | 95 | ||||||||||||||||||||||||

| 04 | |||||||||||||||||||||||||

| 69 | |||||||||||||||||||||||||

| 98 |

| Az üzenet: | egyedem begyedem |

| A kódolt szöveg: | 56-21-52-61-42-27-44 65-10-99-31-19-47-08-71 |

A grand chiffre kódja[szerkesztés]

A grand chiffre (nagy kód) eljárással kódolták XIV. Lajos francia király (a „Napkirály”) legtitkosabb üzeneteit. A rendszert Antoine és Bonaventure Rossignol (apa és fia) dolgozta ki 1650 körül. A kód 587-féle számot tartalmazott, melyek betűket, szótagokat jelöltek, sőt voltak olyanok is, amik csapdába ejtették a kódfejtőt. Használtak például olyan kódszámot, ami csak az előtte lévő szám törlését volt hivatva jelölni.[35]

1890-ben talált rá Victor Gendron a kódra, aki továbbadta a kódot Étien Bazeries-nek, aki végül 1893-ban – francia hadsereg rejtjelfejtési osztályán dolgozva törte fel három év munkával.[36]

A grand chiffre feltörése[szerkesztés]

Bazeries első elképzelése a homofonikus kód volt. Több hónapig próbálkozott ezen a tévúton, ám sikertelensége miatt feladta. A következő feltételezése a betűpárok jelzése volt. 26 betűből[megj 2] 676 különféle pár lehetséges, a szövegben 587-féle volt.[37] Innen a leggyakoribb számokról (22, 42, 124, 125, 341) feltételezte, hogy a leggyakoribb es, en, ou, de, nt betűpárokat jelölik. Ez az út sem volt jó.

Innen következtetett a szótagokra. Ezekből statisztikát készített és ezekkel próbálkozott, ám ez sem adott jó eredményt. Ezek után sikerült egy számcsoportot azonosítania, amely viszonylag gyakran fordult elő a szövegben, és amiről Bazeries feltételezte, hogy az ellenség karaktersorozatot jelenti (124-22-125-46-345 les-en-ne-mi-s).[37] Innen a szavak jó részét ki tudta következtetni egymás után a meglevő szótagokból, ám a kódban "csapdák" is voltak, néha egy szám csak egy betűt jelentett, és volt, hogy olyan jelek szerepeltek a szövegben, ami törölte az előző két szótagot.

Miután megfejtette a szöveget, egy levélből kiderült, hogy a vasálarcos ember, akiről régóta találgattak, Bulonde tábornok volt, akit a pigneroli várba zártak. Egyesek szerint ezt pont a valós személy (akit XIV. Lajos ikertestvérének gondolnak) kilétének elrejtésére szánták.[38]

Polialfabetikus kódok[szerkesztés]

Polialfabetikusnak nevezünk minden olyan helyettesítő rejtjelezést, amely többféle kódábécét használ az üzenet sifrírozásakor. Leon Battista Alberti találta ki az 1460-as években egy pápai titkárral való beszélgetés során, két vagy három sifrét javasolt, de az elképzeléseit nem dolgozta ki egészen. Ezt Johannes Trithemius, majd Giambattista della Porta folytatta, ám végső kidolgozást Blaise de Vigenère által nyert. Ez lett a Vigenère-sifre, amit az 1800-as évekig nem tudtak feltörni.[39] Az ilyen kódok több rejtjelezőnek is lassú módszer volt, kevéssé használták.[40]

Vigenère-kód[szerkesztés]

A Vigenère-kód a polialfabetikus rejtjelek egy egyszerű fajtája, amely a rejtjelezés során egy adott kulcsszó betűitől függően, különböző Caesar-kódokat használ. A kód a következőképp működik: a táblázatban az összes Caesar-kód fel van tüntetve, minden betűvel, és a megfelelő kóddal kezdődő ábécé a kódolás alapja. Így például a WIKIPEDIA kulcsszónál a WXYZABC…TUV, majd a az IJKLMNO…FGH, … végül az ABCDEFGH…XYZ Caesar-kódokkal lesz az üzenet kódolva. lesz kódolva az üzenet. A sifre a gyakorisági elemzéssel megfejthetetlen, hiszen például a ketté szóban a két t-t a legtöbb esetben más betű jelöli. A kód annyira biztonságos volt, hogy le chiffre indéchiffrable (feltörhetetlen kód) néven emlegették.[41][42]

A kód megfejtése[szerkesztés]

A kódot Charles Babbage fejtette meg. A legtöbb kriptográfus már lemondott arról, hogy valaha is kitalálják a módszert, ám egy John Hall Brock Twaithes nevű bristoli fogorvossal történő beszélgetés adott Babbage-nak lökést. Thwaites 1854-ben ugyanis feltalált egy „új” kódot, ami pont a Vigenère-kód volt. Babbage mutatott rá, hogy a kód régi, erre Thwaites úgy reagált, hogy fejtse meg a kódot, ha régi.[43] Babbage először megvizsgálta az ismétlődéseket egyes karaktereknél és ezek távolságát. Ez alapján táblázatba foglalta azokat. Például, ha 5-ös távközzel ismétlődik a PSDLP, akkor a táblázatba a PSDLP-hez az ötöt bejelölte.[44] Innen megvizsgálta a leggyakoribb lehetséges távközöket, majd leírta a legvalószínűbb kulcsot K1-K2-…-Kn formában. Minden ilyen K-ról gyakoriságanalízist készített és összevetette a jellegzetesen magas és alacsony statisztikájú helyeket és megkereste, hogyan lehet eltolni, hogy ezek jelentős százalékban egybeessenek.[45] Bár a kódot vélhetően 1854-ben fejtette meg, kilenc évig, 1863-ig senki nem tudott erről, így Friedrich Wilhelm Kasiski nem találta meg, majd publikálta. Erre két magyarázatot találtak: az egyik szerint a publikálás nem volt Babbage erős oldala, a másik azt állítja, hogy a krími háború miatt nem engedték az angolok publikálni.[46]

Kriptográfia az újkorban[szerkesztés]

Poligrafikus helyettesítő rejtjelek[szerkesztés]

A poligrafikus rejtjel során a rejtjelezést betűcsoportokon hajtják végre. Az első megjelenése ugyan 1563-as, de azt nem használták a nehéz megjegyezhetősége miatt. A kód első igazán használt megjelenése az 1854-es Playfair-rejtjel. Az ilyen kódok biztonságosabbak a sima monografikus behelyettesítésnél.

Megfejtése[szerkesztés]

A kódban jellegzetes, hogy a betűpárok fele csak ritkán vagy nem jelenik meg a szövegben. A megfejtése során a leggyakoribb betűtömböket azonosítják, majd kísérleteznek a cseréjükkel, végül kifejezéseket próbálnak megtalálni benne.

Playfair-kód[szerkesztés]

A Playfair-rejtjelet Sir Charles Wheatstone találta ki, Lyon Playfair báró propagálta. A kulcs a betűpárokat helyettesíti a következőképp: venni kell egy kulcsszót és ennek alapján egy 5-ször ötös mátrixba helyezni a betűket.[megj 3] Ezt követően az üzenetet betűpárokra tördelik, ha két betű egyezne (pl. merre), akkor közéjük x-et helyeznek, ha magányos betű marad a szöveg végén, oda is. A betűket ekkor a következőképp kategorizálják: a két betű ugyanabban a sorban van, ugyanabban az oszlopban vagy egyik sem. Ha az első eset, az ugyanolyan sor fordul elő, akkor a betűpár tagjaitól jobbra levőt veszik (a sor végén levőknél a sor elejit), ha a második, akkor az alattuk levő, hasonló „átfordulással”, ha a harmadik, akkor az első betű sorának és a második oszlopának metszéspontjában levő lesz a betűpár 1., a második betű sorának és az első oszlopának metszéspontjában levő a második.[47]

Gyengesége[szerkesztés]

A kód hibája, hogy a leggyakoribb betűpárok alapján megfejthető. Ezek az angolban th, he, an, in, er, re, es.

Zrínyi Miklós titkosírása[szerkesztés]

Zrínyi Miklós II. Rákóczi Györgyhöz írt leveleiben titkosírást is használt. Ez a betűkön kívül szavakra is adott megfeleltetést.

| Rejtjel | Jelentés | Rejtjel | Jelentés | Rejtjel | Jelentés |

|---|---|---|---|---|---|

| 0 | – | 20 | L | 000 | császár |

| 1 | A, Á | 31 | M | 202 | Wesseléni |

| 2 | – | 32 | N | 217 | Puchaim |

| 3 | C | 33 | O | 218 | Forgach uram |

| 4 | – | 34 | – | 219 | Érsek (Lippay) |

| 5 | E, É | 35 | E, É | 222 | Csáky István |

| 6 | – | 36 | R | 234 | kozákok |

| 7 | G | 37 | S | 260 | Erdélyi fejedelem |

| 8 | H | 38 | T | 263 | Csáky László |

| 9 | I, Y, (J) | 39 | U, Ü, V | 270 | Zrini Miklós |

| 10 | L | 40 | Z | 272 | magyarok |

| 11 | A, Á | 41 | M | 300 | Római király |

| 12 | B | 42 | N | 310 | Erdélyi fejedelem |

| 13 | C | 43 | O | 400 | Puchaim |

| 14 | D | 44 | – | 425 | imperium(beliek) |

| 15 | E, É | 45 | – | 435 | Wesseléni |

| 16 | F | 46 | R | 440 | Puchaim |

| 17 | G | 47 | S | 445 | ?Megfejtetlen |

| 18 | H | 48 | T | 450 | Érsek (Lippay) |

| 19 | I, Y, (J) | 49 | U, Ü, V | 510 | Erdélyi fejedelem |

| 20 | L | 50 | – | 515 | Zrini Miklós |

| 21 | A, Á | 51 | M | 550 | Auspergi herceg |

| 22 | – | 52 | M | 570 | Erdélyi fejedelem |

| 23 | – | 53 | O | 571 | Csáky László |

| 24 | – | 54 | – | 576 | Erdélyi fejedelem(mel) |

| 25 | E, É | 55 | – | 899 | Auspergi herceg |

| 26 | R | 56 | – | 1010 | Erdélyi fejedelem |

| 27 | S | 57 | – | 1200 | Zrini Miklós |

| 28 | H | 58 | T | 1653 | Nádasdi |

| 29 | I, Y, (J) | 59 | U, Ü, V | 00000 | Puchaim |

Bacon titkosírása[szerkesztés]

Francis Bacon angol lordkancellár a következő eljárást használta: a nyomdászt beavatva szükség volt egy betűtípusra, amelyben az álló és dőlt betűk alig térnek el egymástól. Az ábécé csak az a betűből állt.[49] A betűket ezek váltakozása jelezte.

Az ábécé[szerkesztés]

Az eljárás ábécéje a következő volt:[50]

| Betű | Kód | Betű | Kód |

|---|---|---|---|

| a | a a a a a | n | a a aa a |

| b | a a a a a | o | a a a a a |

| c | a a a a a | p | a a a a a |

| d | a a a a a | q | a a a a a |

| e | a a a a a | r | a a a a a |

| f | a a a a a | s | a a a a a |

| g | a a a a a | t | a a a a a |

| h | a a a a a | u-v | a a a a a |

| i-j | a a a a a | w | a a a a a |

| k | a a a a a | x | a a a a a |

| l | a a a a a | y | a a a a a |

| m | a a a a a | z | a a a a a |

A könyvkódok[szerkesztés]

Az úgynevezett könyvkódokat még az első és a második világháború alatt is használták, gyakori kódok voltak. A lényegük az, hogy a könyvek alapján számozott betűkkel kódolnak. Polübiosz például egy mátrixba rendezte a betűket és sor-oszlop számot írt le.

A Beale-papírok[szerkesztés]

A Beale-papírok elnevezésű titkosírás-gyűjtemény nagy valószínűséggel hoax, amit 1885-ben hozott nyilvánosságra James B Ward, aki a szerzője is lehetett a történetnek. Eszerint 1820-ban Lynchburg városába érkezett egy Thomas J. Beale nevezetű személy, aki egy Robert Morriss nevű szállodatulajdonosnak adta át a papírokat, egy későbbi, 1822-es visszatérésekor. Azt mondta, hogy a papírokért jön később, de Beale eltűnt.[51] Azt is állította, hogy 1832 júliusa előtt nem, de azután megkaphatja a kulcsot, ám ez nem történt meg. Morriss 1845-től próbálkozott megfejteni a talált három lapot, melyek véleménye szerint adalékot írja le.[52] Morriss 1862-ben adta át egy máig ismeretlen barátjának, ő lett a közreadó.[53] Ő arra következtetett, hogy a számok nagy száma miatt ez egy úgynevezett könyvkód lesz, ami azon alapul, hogy egy könyv betűit (esetleg oldalanként) megszámozzák és ezeket helyettesíti be. A második papírt rengeteg könyv kipróbálása után a függetlenségi nyilatkozat segítségével oldotta meg. Ez a lap a kincsek mennyiségét és helyét (Bedford megye, Bufordtól mintegy négy mérföldnyire).[54] A szövegben tévedések is vannak, például a four miles (négy mérföldnyire) szóban a 95-ös számú u valójában inalienable, ám lehetséges, hogy a gyakori unalienable állt a szó helyén.[megj 4][55] A füzetek közreadását követően több hivatásos kriptográfus és kincskereső kereste a kincset, mindmáig sikertelenül.[56] Modern szakértők kutatása szerint a sztori hoax.[57]

A másik két lap megfejthetősége[szerkesztés]

Sem az első, sem a harmadik lapot nem fejtették még meg. A probléma az, hogy olyan magas szám, hogy 2906 nem szerepel az 1322 szavas függetlenségi nyilatkozatban. Nehézség továbbá, hogy csak egyszer használták a kódot, így, ha Beale saját maga készített egy kulcsszöveget, amit nem nyomtattak ki és esetleg az, akinél biztonságba helyezte, elvesztette azt, akkor megfejthetetlen a kód.[58]

Elméletek a kóddal kapcsolatban[szerkesztés]

Egy elmélet a kódok megfejthetetlenségére, hogy meghamisította a kódokat a közreadó. Egy másik szerint azért nem találták meg a kincset, mert az NSA elvitte.[59] Más elméletek szerint azért megtalálhatatlan a kincs, mert a történet hamis. Erre magyarázatnak vélik azt, hogy a levél tartalmazza a stampede[megj 5] szót, amit először csak 1834-ben írtak le. Emellett öt virginiai szövegmintát megvizsgálva a közreadó és Beale stílusa egyezik meg a legjobban. Amennyiben viszont hamisítvány volna a szöveg – állítják a kétkedők – nem lenne annyira gondosan megírva (például a függetlenségi nyilatkozat kulcsszövegnek vétele esetén előáll a majdnem ábécérendben levő abdefghijklmmnohpp betűfüzér). Egyesek szerint ez a betűfüzér egy bátorító utalás, hogy a következő rész fejtendő meg, azaz szupersifrírozással titkosították a lapokat. Peter Viemeister vizsgálata során arra jutott, hogy akkoriban számos Thomas Beale élt Virginiában és Santa Fe városában is volt Thomas Beall nevű áthaladó.[60]

Pontokkal történő kódolás[szerkesztés]

A módszert, hogy egy szöveg betűi alá tűszúrásokat helyezve szöveget lehet küldeni, egy ógörög történész vetette fel. Mégis ez a fajta könyvkód legelterjedtebb nem titkosírásként volt, hanem költségkímélési okokból. Ugyanis Nagy-Britanniában a posta reformjáig leveleket pénzért, újságokat viszont ingyen lehetett küldeni, így az emberek az újságok betűi alá pontokat szúrtak, ami ha nem nézik meg gondosan, nem volt feltűnő. A betűkből kijött a levél.[61]

Egyszeri kulcsos titkosítás[szerkesztés]

| „ | a kriptográfia Szent Grálja | ” |

| – Simon Singh | ||

A Vigenère-sifre hátulütője az ismétlődő kulcs. Ennek javítására van az egyszeri kulcsos titkosítás, ahol a kulcs ugyanolyan hosszú mint a szöveg. Amennyiben értelmes szavakból áll, akkor a megfejtése a következőképp történik: elhelyezik a the szót (angol nyelv esetén) különböző helyekre. Ahol értelmes szó lehet, akkor kipróbálják a többi lehetőséget (csak kevés lehetőség esetén, pl. YPT-nél). Ha értelmes résznek tűnő szöveg jön ki (például atthe[megj 6]), akkor a szavak alapján próbálnak következtetni a kulcsra. Például, ha EGYPT szerepel, akkor a CAN lehet CANADA.[62] A szótöredékeket próbálják rekonstruálni a többi szó alapján, így ha például themee??????atthe????, akkor valószínűleg meeting[megj 7] áll a szövegben.[63] Ezt a szöveg megfejtéséig folytatják. Az első világháború alatt is kísérleteztek vele, de nem volt sikeres.

Cardano rejtjelező rácsa[szerkesztés]

A rejtjelező rácsot az itáliai Gerolamo Cardano találta fel. Kétféle eljárást ajánlott a rácshoz: az első, miszerint egy ártalmatlannak tűnő szövegbe kell a rácsot elhelyezni, ezáltal megkapva a szöveget. A módszer hátránya, hogy egy ilyen szöveg elkészítése hosszú idő.[64] A másiknál a rács forgathatósága miatt a rácsot négyszer el kellett forgatni a megfelelő sorszámozáshoz, ahova szövegként be lehetett írni a kódolandó üzenet betűit sorban. A címzett ugyanezt megtehette, kimásolással.[65]

Pázmány Péter és I. Rákóczi György titkosírása[szerkesztés]

Pázmány Péter és I. Rákóczi György 1634 és 1636 közötti leveleik során titkosírást használt. Ez tartalmazott szavakat jelölő részeket, nullitásokat is.[66]

A morzekódok[szerkesztés]

A morzekódnál a betűket pontok és vonalak helyettesítik. Itt az adott eszköz (például távíró ki- vagy bekapcsolt állapota jelzi a betűt. Több titkosírásos üzenetet így közvetítettek. Ilyen morzézással továbbított kód például az ADFGVX. A morzekód segítségével (s betűvel) tesztelték a rádió működőképességét is, ami a kriptográfusoknak felváltva riadalmat és örömet okozott, hiszen a gyorsabban továbbított üzeneteket bárki lehallgathatja és nem megfelelő kódolás esetén meg is fejtheti. A kódnak többféle változata is létezik, Európában a nyelvtől függően is változhat.

A Magyarországon használt morzekódok[szerkesztés]

| Angol ábécé | Egyéb | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

A karám[szerkesztés]

|

|

|

|

|

A karám kódjai | |||

A 18. században szabadkőművesek alkalmazták az egyszerű monoalfabetikus karám nevű kódot, aminél különböző ábrákat helyettesítettek be, attól függően, hogy mi határolta körül a betűt.[67]

Kriptográfia az I. világháború alatt[szerkesztés]

Az első világháború kitörésével még előrehaladottabbá vált a kriptográfia. A háború alatt számos új eljárást is kidolgoztak, de ezek 19. századi már feltört kódok változatai, kombinációi voltak. Némelyik rövid időre bevált, de sokáig nem állt egyik sem ellen. A rejtjelfejtést megnehezítő legerősebb körülmény a sok üzenet volt.[68]

Az ADFGVX[szerkesztés]

A háború egyik legsikeresebb kódja, mely ADFGVX néven ismert, egyszerre behelyettesítéses és keveréses.[68] Az első lépésben egy 6*6-os táblázatba beírják az angol ábécé huszonhat betűjét és a tíz számjegyet. A kód megfejtéséhez ezt is ismerni kell. Ezután minden karakterre megkeresik a sort és oszlopot, majd ezt sor-oszlop sorrendben leírják (azaz például ha az a az F sor G oszlopában van, FG fogja helyettesíteni). Aztán egy kulcsszóval táblázatba írják a betűket, majd úgy rendezik a táblázatot, hogy a kulcsszó ábécérendbe kerüljön, azaz például ha KRIPTOGRAFIA volt, AAFGIIKOPRRT lesz. Erre azért van szükség, hogy egy egyszerű gyakorisági elemzéssel ne legyen a kód megfejthető. Ezt morzekóddal továbbítják. Ezért is ADFGVX, hogy a félreütéseket elkerüljék.[69] Példa egy kódolásra:

| Betűk megfeleltetése | Kódolás | Sorrendek cseréje | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

A kód feltörése[szerkesztés]

1918. június 1-jén a Párizst támadó német tüzérség alig száz km-re volt a településtől.[68] Ekkor már csak a kód feltörése volt a remény. A franciák között ott volt Georges Painvin is, aki május 2. éjjelén fejtett meg egy ADFGVX kódot, ami a következőt tartalmazta: "Muníciót haladéktalanul. Akár nappal is, ha nem látják.".[70]

Az USA hadba lépése[szerkesztés]

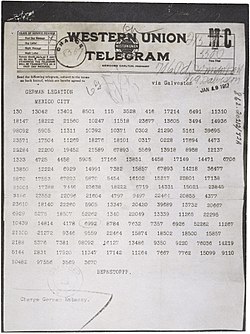

Arthur Zimmermann a korlátlan tengeralattjáró-háborút fontolgató Németországban azon munkálkodott, hogy Mexikó délről, Japán pedig keletről támadja az USA-t, ezáltal ellehetetlenítve annak hadba lépését. Emiatt január 16-án – később Zimmermann-táviratként ismertté vált – táviratot küldött Németország washingtoni nagykövetének. A Svédországon át küldött táviratot elfogták és a 40-es irodába, az Admiralitás rejtjelfejtő irodájába küldték. A kódot William Montgomery tiszteletes és Nigel de Grey kezdte el megfejteni.[71] Néhány óra alatt pár szövegtöredéket meg is találtak, amiről látszott, hogy fontos anyag, így folytatták a megfejtést. Csak részben sikerült. Az amerikaiaknak nem akarták átadni a nem teljesen megfejtett táviratot, hiszen ekkor az amerikaiak nyilvánosan kritizálják a németeket, így új, erősebb kódot készítenek.[72] Február 1-jén elkezdődött a korlátlan tengeralattjáró-hadjárat, de két nap múlva Thomas Woodrow Wilson bejelentette, hogy semleges marad. Eközben a kódot megfejtették nagy részben, de hogy ne sejtsék meg a németek kódjuk gyengeségét, kapcsolatba léptek a mexikói brit ügynök Mr. H.-val. Elloptak egy kódolatlan változatot és ezt adták át.[73] A megfejtés többi részéhez sikerült egy kulcsot is szerezniük.[74] Emellett az angol hírszerzőket nyilvánosan kritikusan illették. A kódot több amerikai így is koholmánynak hitte, de Zimmermann kijelentette: „Nem tagadhatom. Igaz.”.[73]

A Vigenère-kód újabb javítása[szerkesztés]

A Vigenère-kódot a háború alatti, 1918-as újabb javításaival próbálkoztak a rejtjelezők komoly előnybe kerülni a rejtjelfejtőkkel szemben. A véletlenszerű kulcs fogalmát Joseph Mauborgne amerikai százados vezette be. A kulcs így nem a megfejthető értelmes szavakból, hanem értelmetlen betűfüzérekből (például MQWBZTXSAUAA) állnak. Vélekedése az volt, hogy a hírközlés biztonságát soha nem látott szintre emelik. A kódban jelentős szerepet játszik, hogy minden kulcs megegyezik a kódszöveg hosszával és csak egyszer használnak egy-egy kulcsot, a felhasználása után pedig megsemmisítik, ezáltal sehol nem lesz támpontot adó ismétlődés. Emiatt is nevezik egyszeri kulcsos módszer néven.

Még ha végig is lehetne próbálni az összes esetet – bár ez mind az ember, mind a gép képességét jelen pillanatban meghaladja, az összes adott hosszúságú karakterlánc is kijönne, így a véddindiát[megj 8] és a támadjmost[megj 9] is kijöhetne. A kódolásról matematikailag bebizonyítható, hogy megfejthetetlen. A kódban hátrány az, hogy a véletlen kulcsok előállítása napi akár több milliós mennyiségű betűnél szinte lehetetlen. A kriptográfusok úgy gondolták, hogy az írógép billentyűinek véletlenszerű lenyomásával előállítható kód jól, de rászoktak arra, hogy felváltva a bal, majd jobb oldalon üssenek le billentyűt.[75] Ezeknek van struktúrájuk, így nem véletlenek. A "legjobb"[75] kódokat olyan fizikai folyamatok segítségével hozzák létre, mint a radioaktivitás. Ekkor a Geiger–Müller-számlálót az asztalra teszik egy radioaktív anyaggal és ez alapján készül a kulcs. A kóddal akadt még egy probléma: a szétosztás. Hiszen a nagy mennyiségű kódot nem lehet egyesével szétosztani, ehhez nagyobb adagok kellenek kódkönyvekben. Ekkor viszont, ha az ellenség megszerzi ezt, könnyen megfejtheti az összes üzenetet. Az újrafelhasználása a kódoknak hasonlóan veszélyes. Emiatt a módszer nem leegyszerűsíthető,[76] így a gyakorlatban ritkán alkalmazzák.

Kódfejtést elősegítő stratégiák a háború alatt[szerkesztés]

Mivel rögtön egy-egy új eljárás nem volt megfejthető, egyéb stratégiákat dolgoztak ki, például a franciák hat iránykereső állomást telepítettek, ami ha az üzenetről nem is adott információt, de egy-egy csapat helyéről igen.

Kriptográfia a második világháború alatt[szerkesztés]

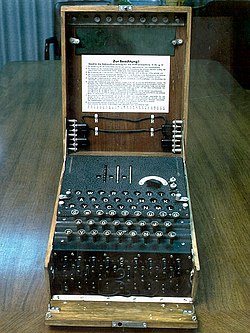

A villámháború a gyorsaságon alapult. A csapatok irányítása, kapcsolattartás csak rádióval volt lehetséges. Ezeket természetesen lehallgatták az ellenséges csapatok is. Követelmény volt az üzenetek megbízható kódolása. Megkezdődött a titkosító gépek tömeges alkalmazása. Ezek leghíresebb példája második világháborúban a németek által alkalmazott Enigma, az e géppel előállított kódot a németek megfejthetetlennek tartották. Ez a vélekedés tévesnek bizonyult, noha a kódot az angolok valóban nem csak matematikai, hanem a kezelési hibákat kihasználva, illetve titkosszolgálati módszereket is alkalmazva törték fel (az ellenségtől zsákmányolt készülék, kódkönyvek ismeretében). A világháború és hidegháború valósággal gondolatháborút jelentett a harcoló felek titkosítással foglalkozó szakemberei között is, és óriási lendületet adott a matematika és az informatika fejlődésének.

A német Enigma[szerkesztés]

Az Enigma elődjeinek az olyan kódtárcsás gépek tekinthetők, mint amiket Leon Alberti itáliai építész hozott létre a 15. században. Az Alberti által készített kódtárcsa még csak Caesar eltolásos módszerét használta. Ezek forgathatósága miatt a Vigenère-kódot is képesek létrehozni. Az Enigmát Albert Scherbius alkotta meg az első világháború végén.[77][78] A gép fő egységei a beviteli célokat szolgáló billentyűzet, a nyílt szöveg betűit sifrírozó keverőegység és a kódszöveget lámpák felvillanásával jelölő kijelző volt. A keverőben a sok vezetékkel rendelkező vastag gumitárcsa az egyik fontos rész. A gép van egy alapfelállásban, ezzel kódolja az első betűt. Ezt követően egy betűnyivel elfordul, ezáltal más kódábécé lesz.

| Kezdeti kódtáblázat | Az első betű sifrírozása utáni kódtáblázat | A második betű kódolása utáni táblázat | ||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

Eddig azonban könnyen – az angol ábécében 27. alkalommal ismétlődni kezd a kulcs. Két keverőnél a második csak akkor fordul el, ha az első megtett egy teljes kört, ez már 676-féle kulcsot jelent az angol ábécé esetében. Az Enigmán három ilyen kódtárcsa volt, 17 576-féle kódtáblázatot biztosítva. Emellett volt egy visszairányító, ami a kódábécék számát nem növeli, így fölöslegesnek tűnik, de a használati mód miatt nem az.[79] A keverőtárcsák elfordulása miatt elég naponta egy kulcs. Az elküldött kódolt üzenetet a címzett begépeli, a megfelelő tárcsabeállítások ismerete esetén megkapja. A találmány biztonságát növelve cserélhető és felcserélhető keverőtárcsákat alkalmazott Scherbius – hiszen a 17 576 lehetséges üzenet megfejtésére akár csak tíz-tizenkét embert „ráállítva” alig egy nap elég.[80] A három tárcsának hatféle elrendezése van, azaz a biztonság hatszorosára nő. Emellett kapcsolótáblát is elhelyezett, ami felcserél bizonyos betűket. Emellett található benne egy a kódolást csak némiképp befolyásoló gyűrű. Emiatt a lehetséges megoldások száma 17 576*6*100 391 791 500 = 10 586 916 764 424 000 lehetőség van a gyűrű figyelembevétele nélkül is. A gép ára igen magas volt, mai áron körülbelül harmincötezer dollár. Három másik feltaláló, Alexander Koch Hollandiában, Arvid Damm Svédországban és Edward Hebern az Amerikai Egyesült Államokban nyújtott be szabadalmat hasonló eszközökre, mindegyikük jelentőset bukott.[78] A németek első világháborús kriptográfiai hibáikból tanulva úgy érezték, hogy az Enigma a legbiztonságosabb megoldás. Ezek a változatok mások voltak, mint a kereskedelemben kaphatóak, ezáltal azok birtokosai nem ismerték a kormányzatiak rendszerét.

Megfejtése[szerkesztés]

Az első jelentős lépéseket az Enigmával kódolt üzenetek megfejtésére a lengyelek tették, amikor az amerikaiak és a franciák már lemondtak róla. Az itteni munkát Maksymilian Cieczki irányította. A megfejtéshez vezető úton egy a hazájától elfordult német Hans-Thilo Schmidt tette az első lépést, aki az Enigma huzalozásának kikövetkeztetésére alkalmas fotokópiákat adott át a francia kriptográfusoknak, akik a lengyeleknek átadták ezek másolatát.[78][81] A német rendszerben volt még egy nehezítés: egy fő kulcsot használtak a napi kulcs kódolására. Ekkor a rendszer tudományos alapja miatt a Biuro Szyfrów matematikusokat kezdett alkalmazni. A megfejtésben közülük a legnagyobb szerepet Marian Rejewski tette. A németek a kulcsot a rádióinterferencia kiküszöbölésére egymás után kétszer is leírták. A kulcsból így Rejewski megfelelő számú üzenet esetén egy első betű-negyedik betű (a kettő ugyanolyan) táblázatot készített. Ezek után a betűkből létrejövő láncokat vizsgálta. A hossz csak a keverőtárcsák sorrendjétől és beállításától függ. Ebből 105 456 kulcs állítható elő.[82] Az egyes beállításoknál a kulcshosszt egy év alatt megvizsgálta és katalogizálta. A kapcsolótábla meghatározásához a következő műveletet végezte el: az Enigma-másolatán a kapcsolótáblát kiiktatta és a többi szöveget nézte csak. Az üzeneteket begépelve értelmeshez hasonlító szókapcsolatok jöttek ki, például alliveinbelrin, azaz vélhetően arrive in Berlin. Ez alapján megállapította, hogy mik lehetnek ezek a felcserélések. Innen készített egy gépesített katalógust, "bombát", ami meggyorsította a folyamatot.[83] 1938-ban a németek biztonsági intézkedései miatt öt keverőtárcsából lehetett hármat, négyet vagy ötöt választani. A nehezebb kódra már nem volt elég pénzük a lengyeleknek, a britekhez szállították a bombákat és az Enigma-másolatokat.[84]

Angliában a Bletchley Parkban megalapított Government Code and Cypher Schoolba (Állami Rejtjelező és Rejtjelfejtő Iskola, GC&CS) vitték az Enigmát. A lengyel módszerek segítségével előre tudták jelezni az angliai bombatámadásokat. Ezek után egyre több módszert találtak a gyorsításra. Például sietség miatt gyakran használtak olyan kulcsot, mint QWE vagy BNM. Egy másik használati gyengeség, hogy nem hagytak egy keverőtárcsát sem két napig a helyén, ami jelentősen csökkentette az esetek számát. Emellett tilos volt a kapcsolótáblán két szomszédos betűt felcserélni. Az Enigmát folyamatosan továbbfejlesztették, de a britek lépést tudtak tartani. Az egyik jelentős személy Alan Turing volt. Az üzenetek elején kódolt kulcs hibája volt a duplázás, az ő feladata volt az egyéb hibák keresése. Ilyenek voltak például a megszokott időpontok, például egy este hat után nem sokkal küldött üzenet nagy valószínűséggel tartalmazta az időjárás szót.[85] A Rejewski-féle betűláncokat is támpontnak tekintette. Az egymásutáni lépéseknél három összekötött gépet képzelt el. A kapcsolótáblákat kiiktatta. Ilyen módszerekkel száznyolcvan Enigmával és egyenként 17 576 beállítással desifríroztak.[86] 1940-ben azonban a németek megváltoztatták a kulcscserélési eljárásukat. Augusztus 8-áig nem tudtak a problémával szembeszállni, de később sikerült.[87] Egy másik megoldási segítség volt, hogy az Enigma nem tudott önmagával kódolni egy betűt. A Kriegsmarine Enigmája viszont nyolcféle keverőtárcsával rendelkezett és a visszairányító huszonhatféleképp volt rögzíthető. Rajtaütések révén kódkönyvek megszerzése is segített az angolokon.[88] A Bletchley Park emellett az olasz és japán üzeneteket is desifrírozta. A munkásságukról viszont a titoktartás miatt csak az 1970-es évek végén értesülhetett mindenki.[89]

Egyéb eszközök[szerkesztés]

Az Enigmán kívül egyéb rejtjelező eszközök is voltak, például a japán Purple, amit az amerikaiak megfejtettek és ezzel jelentős előnyre tettek szert.[90] Mindkettőnél a használatának módjából fakadó sebezhetőségeket használták ki. A britek egy Typex (más néven Type X) nevű eszközt használtak a rejtjelezésre, az amerikai katonasága a SIGABA (M-143-C) nevű eszközzel kódolt. A Lorenz-kóddal, a Lorenz SZ40 típusú gépek segítségével kódolták Adolf Hitler üzeneteit. A „bombák” csak egyféle műveletre voltak alkalmasak, ez a kód pedig bonyolultabb volt, így emberi elmére és hetekre volt szükség a megfejtéséhez. Ekkor az egyik bletchley-i, Max Newman egy több különböző művelet végrehajtására képes gépet tervezett, amit ma programozható számítógépnek neveznek. A tervet lehetetlennek tartották, de az egyik ottani mérnök, Tommy Flowers tíz hónap alatt megépítette és kivitelezte azt, Colossus néven. Mint minden ottani eszközt, a Colossust is megsemmisítették a háború után.[91]

[szerkesztés]

| „ | Nemhogy megfejteni nem tudtuk, de még leírni sem. | ” |

– tengerészeti hírszerzés[megj 10] | ||

| „ | A navahók nélkül a tengerészgyalogosok sose foglalták volna el Iwo Jimát. | ” |

A SIGABA-nak volt egy jelentős hátránya, mégpedig az, hogy az olyan heves csatákban, mint amilyenek a Csendes-óceánon zajlottak, nincs idő kétszer gépelni és kódolni, dekódolni. Egy haditudósító erről mondta a következőt: „Ilyen esetekben az angol nyelv az utolsó mentsvár. Minél nyersebb, annál jobb.” Ezzel volt egy probléma, mégpedig, hogy sok japán tanult az Egyesült Államokban, folyékonyan beszélték az angolt, a káromkodást is.[92] Erre találta ki egy Philip Johnston nevű mérnök azt, hogy a navahó indiánok nyelvével kommunikáljanak. A négy legnagyobb törzs jött szóba, mert ott beszélnek a legtöbben angolul: a navahó mellett a sziú, a csipeva és a pima-papago. A navahóknál volt a legkevesebb írástudó, őket választották.[93]

A nyelv nem volt felkészülve a repülőgépek, hajók, hadászati kifejezések használatára, így lett például a csatahajó szóból bálna. Az ábécé betűit a szó angol kezdőbetűje alapján fordították navahóra (például az O-nál az owl (bagoly) szó navahó változatát készítették el).[94] Egy probléma volt, hogy a navahókat és a nyelvüket japánnak nézték azok a nem navahó katonák, akik nem tudtak az új „kódról”. Az ábécét később bővíteni kellett, hogy ne legyen feltűnő, a leggyakoribb hat betűhöz két-két, a második leggyakoribb hathoz egy-egy új szó került. A szavak is 234 szóval bővültek.[95]

Modern kriptográfia[szerkesztés]

A számítógép létrejöttével gyorsabb és hatékonyabb kódolásra képes. Emellett a kódolás alapja bináris, különböző kódokkal, például ASCII-vel készül a kódolás.

A DES[szerkesztés]

Probléma volt viszont az, hogy különböző cégek különböző szabványrendszereket használhattak, ami jelentős mértékben lassította a kódolást és dekódolást. Emiatt az Amerikai Szabványügyi Hivatal 1973-ban pályázatot írt ki. Az egyik esélyes a Lucifer nevű kód volt. A következőképp történik a kódolás: a szöveget az algoritmus bináris füzérekké alakítja, majd 64 számjegyből álló szakaszokra tördeli. Egy szakaszon a következő műveleteket hajtja végre: két (Bal0 és Jobb0) szakaszra felezi a szövegrészt, aztán a Jobb0 számjegyeit egy bonyolult módszerrel megcserélik és hozzáadják a Bal0-hoz. Ez lesz a Jobb1. A Jobb0-ból Bal1 lesz. Ezt tizenhatszor végzik el. A szöveg megkeverése a kulcstól függ.[96] A Luciferből 1976 novemberében Data Encryption Standard (DES) néven szabvány lett.[97][98][99]

A kulcsmegosztás problémája[szerkesztés]

A kódoknak, ahogy a DES-nek is egy jelentős problémája volt: a kulcs szétosztása. A kulcs csak személyesen biztonságos, hiszen a telefon lehallgatható. A bankok kellő mennyiségű információval rendelkező, megbízhatónak tartott futárokat küldtek ki, de ez az ügyfelek számának növekedésével működésképtelen.[98]

A probléma egy másik megközelítése, hogy A B-nek küld egy lezárt kazettát, de B azt nem tudja kinyitni és az esetleges lezártan elküldött kulcsokat sem. Ha viszont A elküldi B-nek a lezárt vaskazettát, amire ő rárakja a kulcsot, visszaküldi és A leveszi róla a magáét, akkor a probléma megoldott. Ennek a jelentősége az, hogy bemutatja, hogy létezhet kulcsmegosztás.[100] Az alapvető probléma az volt, hogy nem mindegy a kódolás és dekódolás sorrendje.

Az 1960-as években az ARPANet kialakulásakor Whitfield Diffie úgy vélte, hogy mindenkinek joga van szabadon írni, biztonságosan, ezért elkezdett a kulcsmegosztás problémájával foglalkozni.[101]1974-ben hallott arról, hogy egy Martin Hellman tartott előadást. Diffie rögtön elindult megkeresni őt.[102] A csapathoz Ralph Merkle is csatlakozott. Hónapokig sikertelenül próbálkoztak különféle függvényekkel.[103] A legfontosabbnak az egyirányú függvényeket tartotta Hellman, amik nehezen visszafordíthatók. Ilyenek találhatók például a moduláris aritmetikában. Például a 3x (mod 2) = 1 függvénynek végtelen sok megoldása van.

Hellman egy módszert talált: A és B is választ egy A és egy B számot. Ezután kiszámolják az xA (mod y) és xB (mod y) értékét és ezt elküldik. A végtelen sok megoldási lehetőség miatt a lehallgató személy nem tudja megfejteni sem A-t, sem B-t. A B-től kapott számot A az A-adik hatványra emeli, az A-tól kapottat B a B-edikre és mindketten veszik ennek az y-as maradékát. Ez lesz a kulcs.[104]

A módszer hiányossága azonban, hogy a távoli helyek között időkülönbség van. Ezért új módszert kerestek.[105]

Nyilvános kulcs[szerkesztés]

Amíg Hellmann a saját módszerével foglalkozott, Diffie más irányból közelítette meg a megoldást. Aszimmetrikus kulcsot tartalmazó eljárást talált ki, ami eltért a korábbi szimmetrikus kulcsoktól, ahol az eljárás fordítottja az eredetinek. Bár konkrét példát nem tudott mutatni, ez is előrelépés volt. Megfelelő módszerrel írni lehet egy bárki által elérhető nyilvános kulccsal, de megfejteni csak a privát kulccsal lehet.[106]

RSA[szerkesztés]

Ron Rivest az újságcikket olvasva Leonard Adlemant meggyőzte és elhatározták, hogy megkeresik a szükséges függvényt. Hozzájuk Adi Shamir is csatlakozott.[107] Rivest és Shamir is sorra mondott új ötleteket, de ezekben valaki, többnyire Adleman hibát talált. A megoldást végül Rivest találta meg 1977 áprilisában egy húsvéton. Másnap megmutatta ezt Adlemannak, aki ezúttal nem talált benne hibát. Ez lett az RSA algoritmus.[108] A kódhoz két nagy prímszám szükséges, az üzenet csak azok ismeretében fejthető meg.

A nyilvános kulcs tulajdonsága, hogy prímtényezős felbontásokat kell keresni a privát kulcshoz. A jelentős biztonsághoz 10308 nagyságrendű prímek kellenek[109] 1977-ben Martin Gardner megjelentetett egy feladatot, hogy a 114 381 625 757 888 867 669 235 779 976 146 612 010 218 296 721 242 362 562 561 842 935 245 733 897 830 597 123 563 958 705 058 989 075 147 599 290 026 879 543 541 prímtényezős felbontását keressék meg és ezáltal dekódolnak egy üzenetet. Egy hatszáz önkéntesből álló csoport 1994-ben találta meg a megoldást.[110]

Egy bejelentés szerint a Government Communications Headquartersben korábban megvolt az alapötlet. Egy James Ellis nevű kriptográfus szándékos zajkeltést talált ki. Az elképzelése hasonlított a Diffie–Hellman–Merkle-elképzelésre.[111] 1973-ban egy frissen bekerülő kriptográfus, Clifford Cocks Ellis elképzeléseit hallva a saját állítása szerint fél óra alatt megoldotta a problémát.[112] Emellett egy egy évvel később csatlakozó Malcolm Williamson a Diffie-Hellman–Merkle-féle módszert velük körülbelül egy időben kidolgozta.[113] Az RSA-n kívül léteznek más nyilvános kulcsú titkosítások is, például a Rabin-, az ElGamal-, a McEliece-módszerek.[114]

Az RSA módszere[szerkesztés]

A választ két nagy prímszámot, p-t és q-t. Összeszorozza őket és ez lesz N. Ezután egy sem p-vel, sem q-val nem osztható x számot választ. Ezt követően közreadja egy listán x-et és N-t. B az üzenetet például ASCII-kódokkal vagy egyéb módszerrel számmá alakítja. Ez M lesz. A kódszöveg, K a következő lesz: Mx (mod N), ezt B elküldi. A következőképp desifríroz: a desifrírozó d kulcsot számolja először ki így: x*d=1 (mod (p-1)*(q-1)). A desifrírozásra a következő módszert alkalmazza: M=Kd mod N.[115][116]

A PGP[szerkesztés]

Az RSA-n alapuló PGP-t Phil Zimmermann találta ki, heves viták voltak körülötte és a Szövetségi Nyomozóiroda is nyomozott.[117] A szoftver célja az RSA felgyorsítása volt. A következőképp készítette ezt el: a DES-hez hasonló IDEA kulccsal kódolta az üzenetet a szoftver, csak az IDEA-kulcs lett RSA-val kódolva. A program emellett megfelelően nagy kulcsokat is tud generálni. Emellett digitális aláírásra is képes. A szoftver emellett automatikusan megkeresi a nyilvános kulcsot.

A programmal két probléma volt: a felhasznált RSA-t szabadalom védi. A másik egy törvény volt, ami az erős titkosítást tiltotta. Emiatt Zimmermann feltöltötte a Usenet egyik bulletin boardjára[megj 11] Zimmermannt a törvény illegális fegyverexporttal vádolta, de ejtették a vádat.[118]

Kulcsokat kezelő, hitelesítő megoldások[szerkesztés]

A kódokat, üzeneteket a veszély miatt több módon is hitelesíteni kell.

A digitális aláírás arra való, hogy a címzett megbizonyosodhasson arról, hogy valóban a látszólagos küldő küldte. Itt a küldő a privát kulcsával titkosítja az üzenetet, amit a nyilvános kulccsal bárki leellenőrizhet, hogy tényleg ő volt-e a küldő.

A hitelesítő szervezetek (általában) az állam által jóváhagyott, engedélyezett és megbízhatónak ítélt szervezetek, amik a nyilvános kulcs hitelesítésére szakosodtak. Erre azért lehet szükség, mert egy hacker betörve a hálózatra meg tudja hamisítani az elküldött nyilvános kulcsokat. A hatóságok működése során az adott személy nyilvános kulcsát hitelesítik (ellenőrzik valódiságát) akár személyes megjelenésre történő kötelezéssel is.

A TTP-k (trusted third party) a kulcsot elvesztő cégek kulcsának "megtalálására" szakosodott. Ezek a privát kulcsot tárolják. A társadalomban kétes a megítélésük, hiszen helyzetükkel visszaélhetnek a nem megfelelően ellenőrzött cégek.[119]

A kvantumkriptográfia[szerkesztés]

Az úgynevezett kvantumkriptográfia alapelve a kvantummechanika, azon belül is a szuperpozíció-elmélet és a kétvilág-elmélet. Ez azt állítja, ha egy tárgyat elvesztünk szem elől, több állapotban is lehet.[120] A gyorsulást a még nem létező, ám tervezett kvantumszámítógépekkel akarják megoldani.[121]

Az üzenetek megfejtése[szerkesztés]

A kvantumkriptográfia használható kriptoanalízis[megj 12] felgyorsítására. Ekkor a gépek, mivel az állapot ismeretlen, egyszerre sokkal több állapotot képesek megvizsgálni, így akár az RSA-t is könnyedén fel tudják törni. Ezek alapja a perdület is: egy részecske forgásának iránya alapján kap értéket. A következőképp akarják elérni a szuperpozíciót: a kezdeti forgási irány ismert. Ezután kap egy gyenge impulzust a részecske, ami után vagy másképp forog vagy megtartotta eredeti állapotát. A kvantumszámítógépre programokat is kidolgoztak, ami a DES illetve az RSA feltöréséhez szükséges.[122]

Rejtjelezés[szerkesztés]

A rejtjelezők is elkezdték a saját módszerüket kidolgozni. Ennek története a hatvanas évek végén kezdődött. Stephen Wiesner a hamisíthatatlan kvantumpénz fogalmát vetette fel, amin egy polarizációs szűrőn áthaladó fotonok a vibrálás irányától függően maradnak meg vagy nem. A pénzen húsz fonton polarizációs szűrőkön menne át, ezáltal hamisíthatatlan, hiszen rossz szűrő rossz eredményt eredményez, amivel nem lehet újra próbálkozni. Az ötlet kivitelezhetetlen és drága volta miatt csak egy Charles Bennett nevű ismerőse figyelt fel rá.[123][124] Ő Giles Brassardnak, a Montreali Egyetem számítógéptudósának mutatta meg. Elkezdtek kidolgozni egy módszert. Kétféle továbbítás van: a rektilineáris (vízszintes és függőleges, a függőleges értéke 1) és diagonális (átlós, a jobb felső sarok és bal felső sarok közötti értéke 1).[125] A lehallgató személy nem tudja megállapítani a polarizációs sémát, de a címzett sem. Ezért kulcsot kell cserélniük. Ekkor a küldő A elküld B-nek egy véletlenszerű bitsort a séma váltogatásával. B a saját szűrőjével véletlenszerűen megvizsgálja a polarizációt. Ezután A elmondja B-nek a polarizációs sémákat (csak azt). A helyesen megvizsgált fotonok füzére lesz a kulcs. Ha lehallgatták az üzenetet, akkor néhány találomra kiválasztott szám ellenőrzése elég. Ezeket később nem veszik figyelembe.[126][127] Ezt a lapok leadták, de még be kellett bizonyítani a módszer működőképességét. Az 1988-ban kezdődő egyévnyi munka után (melybe bevontak egy John Smolin nevű kutatót), az első próbaüzenettel próbálkoztak. A küldést egy Alice, a fogadást egy Bob nevű számítógép irányította. Ha csak harminc centiméterre is volt a két számítógép egymástól, de a módszer működött. A hosszú távú küldés is elérhetőnek látszik, 1995-ben Genf és Nyon között huszonhárom kilométeren sikerült így továbbítani üzeneteket. A kvantumelmélet lehetetlenné teszi az így kódolt üzenetek megfejtését. Ha mégis így lenne, az univerzum elemi szintű működését kéne újragondolni.[128]

Egyéb kriptográfiai úton megfejtett szövegek[szerkesztés]

A navahók kódjának sikere arra épült, hogy a legtöbb ember számára ismeretlen nyelven beszéltek. Hasonló okok miatt volt nehéz néhány írást megfejteni.

Hieroglifák[szerkesztés]

A hieroglifák Egyiptomban voltak a legelterjedtebbek. Sokáig kevéssé voltak ismertek, de a 17. században felélénkült irántuk az érdeklődés. Ekkor mindenki piktogramoknak gondolta a jeleket, azaz szavakat jelölőnek. 1799-ben újabb jelentős lépés történt: a Bonaparte Napóleon francia tábornok egyiptomi expedíciójával utazó tudósok egy hieroglifákat (is) tartalmazó kőre bukkantak Rosetta (Rashíd) városa mellett, amelyet azóta rosette-i kőnek neveznek. A kövön a hieroglifák mellett görög és démotikus írás volt.[129] Az írás dekódolása így is nehéz, mert a hieroglifákkal írt szöveg fele hiányzik.[130] A képíráselmélettel először Thomas Young szállt szembe. Némely hieroglifákról feltételezte, hogy a fontosságuk miatt keretezték be, például mert Ptolemaiosz fáraó nevét jelölték. Az eredményei igen pontosak voltak, tizenháromból öt teljesen, négy részben helyes volt. A munkáját, mivel nem ismerte eredményei pontosságát, abbahagyta.[131] Jean François Champollion Youngkartus elméletével és a hangokat jelölő jelekkel 1822-ben kezdett el foglalkozni. Champollion a hieroglifák megfejtése érdekében tizenkét nyelven megtanult. A megismert hieroglifák (Ptolemaiosz és Kleopátra) után az al?sze?tr?, (alkszentrsz, Alekszandrosz) szót fejtette meg.[132] Ezután egy jel a Nap jelével való hasonlóságát vette észre. A kopt nyelvben a Nap ra, így kapta a ra?szsz, azaz Ramszesz szót. Ilyen és hasonló módszerekkel két év alatt a legtöbb hangértéket megfejtette. Champollion 1824-ben jelentette meg az eredményeit.[133]

A lineáris B[szerkesztés]

Sir Arthur Evans 1900 március 31-én talált háromféle írásos leletet, amiket a prehellén kor írásának kutatása közben ásott ki. Három kategóriába sorolta ezeket: egyszerű piktogramok, egyszerű vonalakból álló jelek (lineáris A) és a lineáris A-nál bonyolultabb jelek (lineáris B).[134]

Az első feltételezések szerint a görög egyik írásos formája, de a ciprusi írásban szó végén legtöbbször előforduló jel itt ritka volt, így a nyelv görög voltában kételkedtek.[135] Később Püloszban, ami nem a görög szigetvilágon, hanem a kontinensen volt, fellángolt a görög-nem görög vita.[136] Alice Kober nyelvész ragozást vett észre a nyelvben, és a ragozott formáknál esetenként oda nem illő szótagok miatt kötőszótagokat.[137] Kober táblázatának bővítésén dolgozott egy Michael Ventrisnek hívott angol építész, aki a görög elmélet[megj 13] ellenzője volt.[138] Ventris létrehozott egy mássalhangzó-magánhangzó összefüggésekkel foglalkozó táblázatot. Észrevette, hogy három szó, a 08-73-30-12, a 70-52-12 és a 69-52-12 gyakran ismétlődik. Feltételezte, hogy ezek városnevek.[139] A 08-73-30-12-ben a 73 és a 30 ugyanolyan magánhangzót tartalmaz. Innen arra következtetett, hogy a-mi-ni-szo, azaz Amniszosz a városnév. Megfejtett részekből kihozta, hogy a második városnév Knósszosz (ko-no-szo). Ezután a harmadik várost Tulisszosznak feltételezve (leírva tu-li-szo volt).[140] Ezek után egyre több felfedezés a nyelv görög voltára utalt, például a pásztor szó is görögül volt. Ekkor már támogatta a görög elméletet.[141] Amikor kifejtette véleményét, csatlakozott hozzá az ógörögöt ismerő John Chadwick is. Így hamar megfejtették a kódot, sőt írni is tudtak vele.[142] A másik felfedezett írást, a lineáris A-t mindmáig nem fejtették meg, mert eltér a lineáris B-től, vélhetően egészen más nyelvű.[143]

Jegyzetek[szerkesztés]

- ↑ Singh, S. Kódkönyv, i. m. 39. o.

- ↑ a b Titok. (Hozzáférés: 2010. június 5.)[halott link]

- ↑ Singh, S. Kódkönyv, i. m. 14. o.

- ↑ a b Török Cs. Biometria, i. m. 12. o.

- ↑ a b c Singh, S. Kódkönyv, i. m. 15. o.

- ↑ a b Singh, S. Kódkönyv, i. m. 16. o.

- ↑ a b Singh, S. Kódkönyv, i. m. 17. o.

- ↑ Singh, S. Kódkönyv, i. m. 18. o.

- ↑ Singh, S. Kódkönyv, i. m. 20. o.

- ↑ a b c History of Cryptography. [2010. november 22-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. május 31.)

- ↑ Singh, S. Kódkönyv, i. m. 19. o.

- ↑ Singh, S. Kódkönyv, i. m. 35. o.

- ↑ Révay Z. Titkosírások, i. m. 26-27. o.

- ↑ Révay Z. Titkosírások, i. m. 16-18. o.

- ↑ Singh, S. Kódkönyv, i. m. 20-21. o.

- ↑ Schmidt, T. The History of Cryptography, i. m. 3. o.

- ↑ Révay Z. Titkosírások, i. m. 19. o.

- ↑ Révay Z. Titkosírások, i. m. 20. o.

- ↑ Schmidt, T. The History of Cryptography, i. m. 4. o.

- ↑ Schmidt, T. The History of Cryptography, i. m. 5. o.

- ↑ Singh, S. Kódkönyv, i. m. 37. o.

- ↑ Singh, S. Kódkönyv, i. m. 37-38. o.

- ↑ Singh, S. Kódkönyv, i. m. 34. o.

- ↑ Singh, S. Kódkönyv, i. m. 36. o.

- ↑ Letter frequency statistics. [2011. október 28-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. június 5.)

- ↑ Singh, S. Kódkönyv, i. m. 25. o.

- ↑ The Breakthrough of Frequency Analysis. [2011. január 1-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. július 6.)

- ↑ Betűgyakoriság. [2011. január 25-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. június 1.)

- ↑ a b Singh, S. Kódkönyv, i. m. 29. o.

- ↑ Singh, S. Kódkönyv, i. m. 372. o.

- ↑ Singh, S. Kódkönyv, i. m. 38. o.

- ↑ Singh, S. Kódkönyv, i. m. 39-40. o.

- ↑ Singh, S. Kódkönyv, i. m. 45-50. o.

- ↑ Singh, S. Kódkönyv, i. m. 60-63. o.

- ↑ Singh, S. Kódkönyv, i. m. 63-64. o.

- ↑ Singh, S. Kódkönyv, i. m. 64. o.

- ↑ a b Singh, S. Kódkönyv, i. m. 65. o.

- ↑ Singh, S. Kódkönyv, i. m. 66. o.

- ↑ Singh, S. Kódkönyv, i. m. 55-56. o.

- ↑ Singh, S. Kódkönyv, i. m. 60. o.

- ↑ Singh, S. Kódkönyv, i. m. 56-60. o.

- ↑ Le chiffre indéchiffrable. [2011. május 31-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. június 7.)

- ↑ Singh, S. Kódkönyv, i. m. 76. o.

- ↑ Singh, S. Kódkönyv, i. m. 78. o.

- ↑ Singh, S. Kódkönyv, i. m. 80. o.

- ↑ Singh, S. Kódkönyv, i. m. 87. o.

- ↑ Singh, S. Kódkönyv, i. m. 376-377. o.

- ↑ Révay Z. Titkosírások, i. m. 120-121. o.

- ↑ Révay Z. Titkosírások, i. m. 45. o.

- ↑ Révay Z. Titkosírások, i. m. 47. o.

- ↑ Singh, S. Kódkönyv, i. m. 91. o.

- ↑ Singh, S. Kódkönyv, i. m. 92. o.

- ↑ Singh, S. Kódkönyv, i. m. 97. o.

- ↑ Singh, S. Kódkönyv, i. m. 99-101. o.

- ↑ Singh, S. Kódkönyv, i. m. 99. o.

- ↑ Singh, S. Kódkönyv, i. m. 102. o.

- ↑ Nickell, Joe (1982. július 1.). „Discovered: The secret of Beale's treasure”. The Virginia Magazine of History and Biography 90 (3), 310–324. o.

- ↑ Singh, S. Kódkönyv, i. m. 103. o.

- ↑ Singh, S. Kódkönyv, i. m. 104. o.

- ↑ Singh, S. Kódkönyv, i. m. 104-106. o.

- ↑ Singh, S. Kódkönyv, i. m. 89. o.

- ↑ Singh, S. Kódkönyv, i. m. 126. o.

- ↑ Singh, S. Kódkönyv, i. m. 127. o.

- ↑ Révay Z. Titkosírások, i. m. 43. o.

- ↑ Révay Z. Titkosírások, i. m. 44. o.

- ↑ Révay Z. Titkosírások, i. m. 126. o.

- ↑ Singh, S. Kódkönyv, i. m. 375. o.

- ↑ a b c Singh, S. Kódkönyv, i. m. 111. o.

- ↑ Singh, S. Kódkönyv, i. m. 378-379. o.

- ↑ Singh, S. Kódkönyv, i. m. 112-114. o.

- ↑ Singh, S. Kódkönyv, i. m. 118-119. o.

- ↑ Singh, S. Kódkönyv, i. m. 120. o.

- ↑ a b Singh, S. Kódkönyv, i. m. 122. o.

- ↑ Révay Z. Titkosírások, i. m. 208. o.

- ↑ a b Singh, S. Kódkönyv, i. m. 131. o.

- ↑ Singh, S. Kódkönyv, i. m. 132. o.

- ↑ Singh, S. Kódkönyv, i. m. 135. o.

- ↑ a b c Scherbius's Enigma. [2019. március 30-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. június 7.)

- ↑ Singh, S. Kódkönyv, i. m. 141. o.

- ↑ Singh, S. Kódkönyv, i. m. 142. o.

- ↑ Singh, S. Kódkönyv, i. m. 151-154. o.

- ↑ Singh, S. Kódkönyv, i. m. 159-161. o.

- ↑ Singh, S. Kódkönyv, i. m. 162. o.

- ↑ Singh, S. Kódkönyv, i. m. 165-166. o.

- ↑ Singh, S. Kódkönyv, i. m. 178. o.

- ↑ Singh, S. Kódkönyv, i. m. 180-182. o.

- ↑ Singh, S. Kódkönyv, i. m. 184. o.

- ↑ Singh, S. Kódkönyv, i. m. 185. o.

- ↑ Singh, S. Kódkönyv, i. m. 193. o.

- ↑ Schmidt, T. The History of Cryptography, i. m. 7. o.

- ↑ Singh, S. Kódkönyv, i. m. 198-199. o.

- ↑ Singh, S. Kódkönyv, i. m. 199. o.

- ↑ Singh, S. Kódkönyv, i. m. 201. o.

- ↑ Singh, S. Kódkönyv, i. m. 202-203. o.

- ↑ Singh, S. Kódkönyv, i. m. 205-206. o.

- ↑ Singh, S. Kódkönyv, i. m. 255. o.

- ↑ Török Cs. Biometria, i. m. 13. o.

- ↑ a b Singh, S. Kódkönyv, i. m. 256. o.

- ↑ Data Encryption Standard (DES). [2011. május 31-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. június 7.)

- ↑ Singh, S. Kódkönyv, i. m. 264-265. o.

- ↑ Singh, S. Kódkönyv, i. m. 260. o.

- ↑ Singh, S. Kódkönyv, i. m. 261. o.

- ↑ Singh, S. Kódkönyv, i. m. 262. o.

- ↑ Singh, S. Kódkönyv, i. m. 270-271. o.

- ↑ Singh, S. Kódkönyv, i. m. 273-274. o.

- ↑ Singh, S. Kódkönyv, i. m. 275. o.

- ↑ Singh, S. Kódkönyv, i. m. 278. o.

- ↑ Singh, S. Kódkönyv, i. m. 279. o.

- ↑ Singh, S. Kódkönyv, i. m. 283. o.

- ↑ Singh, S. Kódkönyv, i. m. 284-285. o.

- ↑ Singh, S. Kódkönyv, i. m. 288-289. o.

- ↑ Singh, S. Kódkönyv, i. m. 291. o.

- ↑ Singh, S. Kódkönyv, i. m. 294. o.

- ↑ Menezes, Oorschot, Vanstone Handbook of Applied Cryptography, i. m. 283. o.

- ↑ Singh, S. Kódkönyv, i. m. 280-281. o.

- ↑ Menezes, Oorschot, Vanstone Handbook of Applied Cryptography, i. m. 286. o.

- ↑ Singh, S. Kódkönyv, i. m. 301. o.

- ↑ Singh, S. Kódkönyv, i. m. 304-309. o.

- ↑ Singh, S. Kódkönyv, i. m. 319. o.

- ↑ Singh, S. Kódkönyv, i. m. 329-331. o.

- ↑ Singh, S. Kódkönyv, i. m. 331. o.

- ↑ Singh, S. Kódkönyv, i. m. 334-337. o.

- ↑ Singh, S. Kódkönyv, i. m. 338-343. o.

- ↑ Quantum Money. [2012. február 5-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. június 7.)

- ↑ Singh, S. Kódkönyv, i. m. 342. o.

- ↑ Singh, S. Kódkönyv, i. m. 344-348. o.

- ↑ Singh, S. Kódkönyv, i. m. 351. o.

- ↑ Singh, S. Kódkönyv, i. m. 352-354. o.

- ↑ Singh, S. Kódkönyv, i. m. 211. o.

- ↑ Singh, S. Kódkönyv, i. m. 213. o.

- ↑ Singh, S. Kódkönyv, i. m. 214-215. o.

- ↑ Singh, S. Kódkönyv, i. m. 219. o.

- ↑ Singh, S. Kódkönyv, i. m. 221. o.

- ↑ Singh, S. Kódkönyv, i. m. 225. o.

- ↑ Singh, S. Kódkönyv, i. m. 228. o.

- ↑ Singh, S. Kódkönyv, i. m. 229. o.

- ↑ Singh, S. Kódkönyv, i. m. 231. o.

- ↑ Singh, S. Kódkönyv, i. m. 235. o.

- ↑ Singh, S. Kódkönyv, i. m. 238. o.

- ↑ Singh, S. Kódkönyv, i. m. 239-240. o.

- ↑ Singh, S. Kódkönyv, i. m. 241. o.

- ↑ Singh, S. Kódkönyv, i. m. 244. o.

- ↑ Singh, S. Kódkönyv, i. m. 245. o.

Megjegyzések[szerkesztés]

- ↑ az eltorzított gyakoriságból

- ↑ Az ékezetes magánhangzókat nem számolva a franciában is ennyi található.

- ↑ angol ábécé, az I-t és a J-t egynek véve

- ↑ Mindkettő elidegeníthetetlent jelent, csak az írásmód más.

- ↑ pánikszerű rohanás

- ↑ at the

- ↑ találkozás

- ↑ védd Indiát

- ↑ támadj most

- ↑ Akik a Purple kódját is fel tudták törni.

- ↑ Olyan közlemények, amik az ingyenesen letölthető programokat (is) mutatják.

- ↑ A dekódolás.

- ↑ azon elmélet, miszerint görög írás

Fordítás[szerkesztés]

- Ez a szócikk részben vagy egészben a Polygraphic substitution című angol Wikipédia-szócikk fordításán alapul. Az eredeti cikk szerkesztőit annak laptörténete sorolja fel. Ez a jelzés csupán a megfogalmazás eredetét és a szerzői jogokat jelzi, nem szolgál a cikkben szereplő információk forrásmegjelöléseként.

- Ez a szócikk részben vagy egészben a ROT13 című angol Wikipédia-szócikk fordításán alapul. Az eredeti cikk szerkesztőit annak laptörténete sorolja fel. Ez a jelzés csupán a megfogalmazás eredetét és a szerzői jogokat jelzi, nem szolgál a cikkben szereplő információk forrásmegjelöléseként.

Források[szerkesztés]

- Singh, Simon. Kódkönyv, Harmadik kiadás (magyar nyelven), Park Könyvkiadó (2007). ISBN 9789635307982

- Handbook of Applied Cryptography (angol nyelven). ISBN 0849385237. Hozzáférés ideje: 2010. június 16.

- Révay Zoltán: II. Rákóczi Ferenc és korának rejtjelezése, XVIII. század; Magyar Néphadsereg Híradó Főnökség, Bp., 1974

- Révay Zoltán. Titkosírások (magyar nyelven). Zrínyi Katonai Kiadó (1978)

- A kriptográfia alapfogalmai I.. hatekonyhonlap.hu, 2007. április 14. [2009. szeptember 24-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. május 31.)

- Rejtjelező-a mondanivaló szabadsága. Rejtjelező.tttweb.hu. (Hozzáférés: 2010. május 31.)

- Török Csaba: Biometria. (Hozzáférés: 2010. május 31.)

- The history of cryptography. [2010. február 9-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. május 31.)

- Kisokos: A morzeábécé. (Hozzáférés: 2010. május 31.)

- Taylor Schmidt: The History of Cryptography. [2010. december 25-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. május 31.)

- History of Cryptography. [2010. november 22-i dátummal az eredetiből archiválva]. (Hozzáférés: 2010. május 31.)

- A Short History of Crypto. (Hozzáférés: 2010. május 31.)

További információk[szerkesztés]

- ↑ Andrew I: Christopher Andrew: Titkos világ I: A hírszerzés története – Mózestől az orgyilkosok aranykoráig. Budapest: Európa. 2021. ISBN 978 963 504 410 8

- ↑ Andrew II: Christopher Andrew: Titkos világ II: A hírszerzés története – Az első világháborútól 9/11-ig. Budapest: Európa. 2021. ISBN 978 963 504 410 8

- John Chadwick: A lineáris B megfejtése; ford. Zsolt Angéla; Gondolat, Bp., 1980

- Simon Singh: Kódkönyv. A rejtjelezés és rejtjelfejtés története; ford. Szentgyörgyi József; 2. jav. kiad.; Park, Bp., 2002

- Stephen Budiansky: Elmék harca. A második világháború kódfejtésének teljes története; ford. Montanus, Láng Zsuzsa Angéla; Vince, Bp., 2005

- Chester Nez–Judith Shiess Avila: Kódbeszélők. Az első és egyetlen emlékirat a második világháborús navaho kódbeszélők egyikétől; ford. Molnár György; Gabo, Bp., 2012

- Láng Benedek: Titkosírás a kora újkori Magyarországon; Balassi, Bp., 2015

- Al Cimino: Kódfejtés. Az ókori rejtjelektől a kvantumkódokig; ford. Glattfelder Béla, Glattfelder Hanna; Saxum, Bp., 2018

- Alice és Bob története – YOUPROOF

- Kriptográfia.lap.hu

- Láng Benedek blogja – Rejtjelek, kódok, titkosírások

A Beale-papírok szövege[szerkesztés]

Az angol Wikiforrásban további forrásszövegek találhatók Beale-papírok témában.

Az angol Wikiforrásban további forrásszövegek találhatók Beale-papírok témában.- Mindhárom Beale-papír szövege másolható formában

- A három Beale-papír letölthető, másolható formában[halott link]

A Zimmermann-távirat[szerkesztés]

- A távirat kódolt szövege (.doc) [halott link]

- A távirat