„Adathalászat” változatai közötti eltérés

| [nem ellenőrzött változat] | [nem ellenőrzött változat] |

a Javítás alatt!!! Címke: tataroz vagy építés alatt sablon kihelyezve |

Lehet hogy nem sokkal, de jobb, érthetőbb és átláthatóbb lett. (Nem harapok ha valaki át szeretné nézni) |

||

| 1. sor: | 1. sor: | ||

{{Tataroz}} |

{{Tataroz}} |

||

[[File:PhishingTrustedBank.png|thumb|Egy példa egy adathalász e-mailre, amelyet egy (fiktív) bank hivatalos e-mailjének álcáznak. A feladó arra próbálja rávenni a címzettet, hogy bizalmas információkat fedjen fel, és "megerősítse" azokat az adathalász weboldalán. Jól látható, hogy a received és az discrepancy szavakat rosszul írják recieved és discrepency szavaknak.]] |

|||

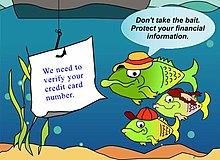

'''Adathalászat'''nak (eredetileg [[angol nyelv|angolul]] ''phishing'', kiejtése: fising, a ''fishing''=halászat szóra hasonlít) azt az eljárást nevezzük, amikor egy internetes csaló oldal egy jól ismert cég hivatalos oldalának láttatja magát és megpróbál bizonyos személyes adatokat, például azonosítót, [[jelszó]]t, bankkártyaszámot stb. illetéktelenül megszerezni. |

|||

Az '''adathalászat''' egyfajta [[Pszichológiai manipuláció (informatika)|pszichológiai manipuláció]] (social engineering), amikor a támadó hamis („hamisított”) üzenetet küld, amelynek célja, hogy az emberi áldozatot rávegye arra, hogy érzékeny információkat fedjen fel a támadónak, vagy rosszindulatú szoftvert, például [[zsarolóprogram]]<nowiki/>ot telepítsen az áldozat eszközére. Az adathalász-támadások egyre kifinomultabbá váltak, és gyakran átláthatóan tükrözik a célzott webhelyet, lehetővé téve a támadó számára, hogy mindent megfigyeljen, miközben az áldozat navigál a webhelyen, és átlépjen minden további biztonsági korlátot az áldozattal<ref>{{cite book |last=Ramzan|first=Zulfikar |chapter=Phishing attacks and countermeasures |editor-last1=Stamp|editor-first1=Mark |editor-last2=Stavroulakis|editor-first2=Peter |title=Handbook of Information and Communication Security |publisher=Springer |year=2010 |isbn=978-3-642-04117-4|chapter-url=https://books.google.com/books?id=I-9P1EkTkigC&pg=PA433}}</ref>. 2020-tól az adathalászat messze a leggyakoribb támadás, amelyet a [[Kiberbűnözés|kiberbűnöző]]<nowiki/>k hajtanak végre, az [[Szövetségi Nyomozó Iroda|FBI]] internetes bűnügyi panaszközpontja több mint kétszer annyi adathalász bejelentést regisztrált, mint bármely más típusú számítógépes bűncselekményt<ref name="2020ic3">{{cite web |title=Internet Crime Report 2020 |url=https://www.ic3.gov/Media/PDF/AnnualReport/2020_IC3Report.pdf |website=FBI Internet Crime Complaint Centre |publisher=U.S. Federal Bureau of Investigation |access-date=21 March 2021}}</ref>. |

|||

A "phishing" kifejezés első feljegyzett használata a Koceilah Rekouche által 1995-ben létrehozott AOHell cracking toolkitben volt, azonban lehetséges, hogy a kifejezést már ezt megelőzően használták a 2600 hacker magazin nyomtatott kiadásában<ref name="ollmann">{{cite web | author=Ollmann, Gunter | title=The Phishing Guide: Understanding and Preventing Phishing Attacks | work=Technical Info | url=http://www.technicalinfo.net/papers/Phishing.html | access-date=2006-07-10 | archive-date=2011-01-31 | archive-url=https://www.webcitation.org/5w9YT7W5q?url=http://www.technicalinfo.net/papers/Phishing.html | url-status=live }}</ref><ref name="thebigphish">{{cite journal |last1=Wright |first1=A |last2=Aaron |first2=S |last3=Bates |first3=DW |title=The Big Phish: Cyberattacks Against U.S. Healthcare Systems. |journal=Journal of General Internal Medicine |date=October 2016 |volume=31 |issue=10 |pages=1115–8 |doi=10.1007/s11606-016-3741-z |pmid=27177913|pmc=5023604 |doi-access=free }}</ref>. A szó a halászat [[leetspeak]] változata (a ph az f gyakori helyettesítője), valószínűleg a phreaking elnevezés után, és arra utal, hogy egyre kifinomultabb csalik segítségével "halásznak" a felhasználók érzékeny adataira<ref name="thebigphish" /><ref>{{cite news | url=http://www.technewsworld.com/story/47607.html | last=Mitchell | first=Anthony | title=A Leet Primer | date=July 12, 2005 | publisher=TechNewsWorld | access-date=2021-03-21 | archive-date=April 17, 2019 | archive-url=https://web.archive.org/web/20190417170801/https://www.technewsworld.com/story/47607.html | url-status=live }}</ref><ref name="languagelog">{{cite web | title=Phishing | work=Language Log, September 22, 2004 | url=http://itre.cis.upenn.edu/~myl/languagelog/archives/001477.html |archive-url=https://web.archive.org/web/20060830211530/http://itre.cis.upenn.edu/~myl/languagelog/archives/001477.html |archive-date=2006-08-30 | access-date=2021-03-21}}</ref>. |

|||

A csaló általában [[e-mail]]t vagy [[Azonnali üzenetküldő alkalmazás|azonnali üzenetet]] küld a címzettnek, amiben ráveszi az üzenetben szereplő hivatkozás követésére egy átalakított [[weblap]]ra, ami külsőleg szinte teljesen megegyezik az eredetivel. |

|||

Az adathalász esetek megelőzésére vagy hatásainak mérséklésére tett kísérletek közé tartoznak a jogszabályok, a felhasználók képzése, a nyilvánosság tudatosítása és a technikai biztonsági intézkedések<ref name="Jos2007">{{cite web |last=Jøsang |first=Audun |title=Security Usability Principles for Vulnerability Analysis and Risk Assessment. |work=Proceedings of the Annual Computer Security Applications Conference 2007 (ACSAC'07) |year=2007 |url=https://www.researchgate.net/publication/27477067 |display-authors=etal |access-date=2020-11-11 |archive-date=2021-03-21 |archive-url=https://web.archive.org/web/20210321122454/https://www.researchgate.net/publication/27477067_Security_Usability_Principles_for_Vulnerability_Analysis_and_Risk_Assessment_presented_at |url-status=live }}</ref>. |

|||

Az ilyen támadások elleni védelem alapjai megtalálhatók a webböngészőkben: a biztonsági csomagokból ismert ''phishing szűrő'' vészjelzést adhat a gyanús weboldalak meglátogatásakor. A legelterjedtebb webböngészőkről ([[Internet Explorer]], [[Google Chrome]], [[Opera (böngésző)|Opera]], [[Mozilla Firefox|Firefox]]) elmondható, hogy felveszik a harcot az adathalászok ellen. Amennyiben aktiváljuk az ez irányú védelmet, a böngészők ellenőrzik az előhívott oldalakat, jellemző ''phishing'' tulajdonságok után kutatva. Ezt elősegíti a [[megbízható oldalak fehér listája]] és az [[ismert phishing oldalak fekete listája]], amely listák automatikusan frissülnek a számítógépen. Mivel folyamatosan újabb és újabb adathalász oldalak jelennek meg a weben, ezért ha a böngésző olyan oldallal találkozik, amely még nem szerepel a listán, akkor kapcsolatba lép egy Update szerverrel (ez a kapcsolódás [[Internet Explorer]] esetén nem kapcsolható ki). A Firefox ezen a területen együttműködik a [[Google, Inc.|Google]]-lal, a kérdéses [[URL]]-t a keresőgép szervere ellenőrzi. Az Internet Explorerrel szemben a Firefox esetén ez a szolgáltatás kikapcsolható, vagy bekapcsolt állapot esetén választható, hogy a böngésző a helyi adatbázist ellenőrizze-e, vagy a Google szerverét használja. Az új [[High Assurance SSL Certificate]]-et mindhárom böngésző támogatja, így a jövőben az SSL esetéhez hasonlóan nem csak a böngésző és a szerver közötti kapcsolat fog kódolódni, hanem egy független ellenőrzőhelyet is engedélyeztek. Így a böngészők a címsorban csak az így engedélyezett, biztonságos oldalakat jelenítik meg zöld színben. Ezt azonban egyelőre még egyetlen webhely-üzemeltető sem alkalmazza. |

|||

== |

== Típusai == |

||

=== E-mail halászat === |

|||

A legtöbb adathalász üzenetet e-mailben kézbesítik, és nem személyre szabottan vagy egy adott személynek vagy vállalatnak címezve - ezt nevezik "tömeges" adathalászatnak<ref name="verizon2019">{{cite web |title=2019 Data Breach Investigations Report |url=https://www.phishingbox.com/assets/files/images/Verizon-Data-Breach-Investigations-Report-DBIR-2019.pdf |website=PhishingBox |publisher=Verizon Communications |access-date=21 March 2021}}</ref>. A tömeges adathalász üzenetek tartalma a támadó céljától függően széles körben változik - a megszemélyesítés gyakori célpontjai közé tartoznak a bankok és pénzügyi szolgáltatások, az e-mail és a felhőszolgáltatók, valamint a streamingszolgáltatások<ref name="2019cfs">{{cite journal |title=Fifteen years of phishing: can technology save us? |journal=Computer Fraud & Security |date=July 2019 |volume=2019 |issue=7 |pages=11–16 |doi=10.1016/S1361-3723(19)30074-0 |access-date=21 March 2021 |url=https://www.researchgate.net/publication/334551961}}</ref>. A támadók a megszerzett hitelesítő adatokat felhasználhatják arra, hogy közvetlenül pénzt lopjanak az áldozattól, bár a kompromittált fiókokat gyakran használják inkább kiindulópontként más támadások végrehajtásához, például tulajdonosi információk ellopásához, rosszindulatú programok telepítéséhez vagy a célpont szervezetén belül más személyek "szigonyozásához" <ref name="thebigphish" />. A kompromittált streaming szolgáltatási fiókokat általában közvetlenül a fogyasztóknak adják el a darknet piacokon<ref name="atlanticnflx">{{cite web |title=The Black Market for Netflix Accounts |url=https://www.theatlantic.com/technology/archive/2016/02/the-black-market-for-netflix-accounts/462321/ |website=The Atlantic |access-date=21 March 2021 |language=en |date=11 February 2016}}</ref>. |

|||

=== |

=== Szigonyozás === |

||

A '''szigonyozás''' más néven spear phishing során a támadó közvetlenül egy adott szervezetet vagy személyt céloz meg személyre szabott adathalász e-mailekkel<ref>{{cite web |title=Spear phishing |work=Windows IT Pro Center |url=https://docs.microsoft.com/en-us/windows/security/threat-protection/intelligence/phishing#spear-phishing|access-date=March 4, 2019}}</ref>. Ez lényegében e-mailek létrehozását és elküldését jelenti egy adott személynek, hogy az illető azt higgye, az e-mail neki szól személyesen. A tömeges adathalászattal ellentétben a szigonyozást használó támadók gyakran gyűjtenek és használnak fel személyes információkat a célpontjukról, hogy növeljék a támadás sikerének valószínűségét<ref>{{cite web |title=Spear Phishing: Who's Getting Caught? |url=http://www.firmex.com/blog/spear-phishing-whos-getting-caught/ |publisher=Firmex |access-date=July 27, 2014 |date=2013-05-30 |archive-date=2014-08-11 |archive-url=https://web.archive.org/web/20140811102334/http://www.firmex.com/blog/spear-phishing-whos-getting-caught/ |url-status=live }}</ref><ref>{{cite news |title=NSA/GCHQ Hacking Gets Personal: Belgian Cryptographer Targeted |url=https://www.infosecurity-magazine.com/news/nsagchq-hacking-gets-personal-belgian/ |access-date=10 September 2018 |work=Info Security magazine |date=3 February 2018}}</ref><ref>{{cite news |title=RSA explains how attackers breached its systems |url=https://www.theregister.co.uk/2011/04/04/rsa_hack_howdunnit/ |access-date=10 September 2018 |work=The Register |date=4 April 2011}}</ref><ref>{{cite news |title=Epsilon breach used four-month-old attack |url=https://www.itnews.com.au/news/epsilon-breach-used-four-month-old-attack-253712 |access-date=10 September 2018 |publisher=itnews.com.au |date=7 April 2011}}</ref>. A szigonyozás jellemzően olyan vezetőket vagy pénzügyi osztályokon dolgozókat céloz meg, akik hozzáféréssel rendelkeznek a szervezet érzékeny pénzügyi adataihoz és szolgáltatásaihoz. Egy 2019-es tanulmány kimutatta, hogy a könyvelő- és könyvvizsgáló cégek gyakori célpontjai a szigonyozásnak, mivel alkalmazottaik hozzáférnek olyan információkhoz, amelyek a bűnözők számára értékesek lehetnek<ref>{{Cite journal|year=2019|title=What Phishing E-mails Reveal: An Exploratory Analysis of Phishing Attempts Using Text Analyzes|url=http://dx.doi.org/10.2139/ssrn.3427436|journal=SSRN Electronic Journal|doi=10.2139/ssrn.3427436|issn=1556-5068|access-date=2020-11-02|archive-date=2021-03-21|archive-url=https://web.archive.org/web/20210321122456/https://papers.ssrn.com/sol3/papers.cfm?abstract_id=3427436|url-status=live}}</ref>. |

|||

A Threat Group-4127 (Fancy Bear) szigonyozásos adathalász taktikát alkalmazott, hogy Hillary Clinton 2016-os elnökválasztási kampányához kapcsolódó e-mail fiókokat célozzon meg. Több mint 1800 Google-fiókot támadtak meg, és az accounts-google.com domaint vezették be a célzott felhasználók megtévesztésére<ref>{{Cite web|url=https://www.secureworks.com/research/threat-group-4127-targets-google-accounts|title=Threat Group-4127 Targets Google Accounts|website=secureworks.com|language=en|access-date=2017-10-12|archive-date=2019-08-11|archive-url=https://web.archive.org/web/20190811223356/https://www.secureworks.com/research/threat-group-4127-targets-google-accounts|url-status=live}}</ref><ref>{{Cite news|url=https://www.washingtonpost.com/world/national-security/how-the-russians-hacked-the-dnc-and-passed-its-emails-to-wikileaks/2018/07/13/af19a828-86c3-11e8-8553-a3ce89036c78_story.html?noredirect=on|title=How the Russians hacked the DNC and passed its emails to WikiLeaks|last1=Nakashima|first1=Ellen|date=July 13, 2018|work=The Washington Post|access-date=February 22, 2019|last2=Harris|first2=Shane|archive-date=March 21, 2021|archive-url=https://web.archive.org/web/20210321122509/https://www.washingtonpost.com/world/national-security/how-the-russians-hacked-the-dnc-and-passed-its-emails-to-wikileaks/2018/07/13/af19a828-86c3-11e8-8553-a3ce89036c78_story.html?noredirect=on|url-status=live}}</ref>. |

|||

====Lándzsás adathalászat==== |

|||

A konkrét egyénekre vagy cégekre irányuló adathalászati kísérleteket a '''lándzsás halászatnak''' hívják. A támadók személyes információkat gyűjthetnek céljukról, hogy növeljék a sikerességüket. Ez a technika messze a legsikeresebb az interneten, a támadások 91%-át teszi ki. |

|||

=== Bálnavadászat és CEO csalás === |

|||

====Klónozott adathalászat==== |

|||

A '''bálnavadászat''' avagy whaling a kifejezetten felsővezetők és más kiemelt célpontok ellen irányuló szigonyozásos támadásokra utal<ref>{{cite web|url=https://www.theregister.co.uk/2008/04/16/whaling_expedition_continues/. |title=Fake subpoenas harpoon 2,100 corporate fat cats |access-date=April 17, 2008 |work=The Register |archive-url=https://www.webcitation.org/5w9YcgvUb?url=http://www.theregister.co.uk/2008/04/16/whaling_expedition_continues/ |archive-date=January 31, 2011 |url-status=live |df=mdy }}</ref>. A tartalom úgy van kialakítva, hogy a célzott személy vagy szerepkör számára érdekes legyen - például egy idézés vagy egy ügyfélpanasz<ref>{{cite web|url=http://netforbeginners.about.com/od/scamsandidentitytheft/f/What-Is-Whaling-Spear-Phishing.htm |title=What Is 'Whaling'? Is Whaling Like 'Spear Phishing'? |access-date=March 28, 2015 |publisher=About Tech |archive-url=https://web.archive.org/web/20111018140959/http://netforbeginners.about.com/od/scamsandidentitytheft/f/What-Is-Whaling-Spear-Phishing.htm |archive-date=October 18, 2011 |url-status=live }}</ref>. |

|||

A klónozott adathalász egyfajta adathalász támadás, amelynek során egy törvényes és korábban elküldött e-mailt tartalmazó mellékletet vagy linket tartalmazó tartalmat és címzettcímet vettek fel, és felhasználtak egy majdnem azonos vagy klónozott e-mail létrehozására. Az e-mailben lévő mellékletet vagy linket rosszindulatú változat váltja fel, majd elküld egy hamisított e-mail címről, amely úgy tűnik, hogy az eredeti feladóból származik. Azt állíthatja, hogy az eredeti vagy frissített változat újraküldése az eredetinek. Ezt a technikát felhasználhatjuk egy korábban fertőzött gépen (közvetve) egy másik gépen, és megérdemelnénk egy másik gépre való lábadat, kihasználva a származtatott kapcsolathoz kapcsolódó társas bizalmat, mindkét fél számára, amely az eredeti e-mailt kapja. |

|||

A CEO csalás gyakorlatilag a bálnavadászat ellentéte: hamisított e-maileket küldenek felsővezetőktől azzal a szándékkal, hogy a szervezet más alkalmazottait rávegyék egy adott művelet elvégzésére, általában pénz átutalására egy offshore számlára<ref name="nl-fraud">{{cite journal |last1=Junger |first1=Marianne |last2=Wang |first2=Victoria |last3=Schlömer |first3=Marleen |title=Fraud against businesses both online and offline: crime scripts, business characteristics, efforts, and benefits |journal=Crime Science |date=December 2020 |volume=9 |issue=1 |pages=13 |doi=10.1186/s40163-020-00119-4|doi-access=free }}</ref>. Bár a CEO csalás viszonylag alacsony sikerességi aránnyal rendelkezik, a bűnözők igen nagy összegeket nyerhetnek a kevés sikeres próbálkozásból<ref name="actionfraudCEO">{{cite web |title=Action Fraud warning after serious rise in CEO fraud |url=https://www.actionfraud.police.uk/alert/action-fraud-warning-after-serious-rise-in-ceo-fraud |website=Action Fraud |access-date=21 March 2021}}</ref>. |

|||

====Bálnavadászat==== |

|||

Számos adathalász támadást kifejezetten a felső vezetőkre és más nagy horderejű célokra irányítottak a vállalkozásokon belül, és a bálnavadászathoz ilyen típusú támadásokra születtek. A bálnavadászat esetében a maszkoló weboldal / e-mail súlyosabb végrehajtó szintű formát ölt. A tartalom úgy fogalmazódik meg, hogy egy felső vezetőt és egy személy szerepét célozza meg a vállalatnál. A bálnavadászatot tartalmazó e-mail tartalmát gyakran jogi fellebbezésként, ügyfélpanaszként vagy végrehajtási kérdésként írják le. A bálnavadász átverés e-mailjeit úgy alakították ki, mint egy kritikus üzleti e-mailt, amelyet egy törvényes üzleti hatóság küldött. A tartalmat a felső vezetéshez kell szabni, és általában valamilyen hamisított, a vállalat egészére kiterjedő aggodalomra van szükség. A bálnavadászok hamisították a hivatalos megjelenésű FBI-s felszólító e-maileket, és azt állították, hogy a menedzsernek egy linkre kell kattintania, és speciális szoftvereket kell telepítenie a felkérés megtekintéséhez. |

|||

=== Klónozott adathalászat === |

|||

===Link manipuláció=== |

|||

A '''kónozotta dathalászat''' egy olyan típusú adathalász-támadás, amelynek során egy legitim, korábban kézbesített, mellékletet vagy linket tartalmazó e-mail tartalmát és a címzett címét (címeit) megszerezték, és egy majdnem azonos vagy klónozott e-mail létrehozásához használták fel. Az e-mailben található mellékletet vagy linket egy rosszindulatú változattal helyettesítik, majd egy olyan e-mail címről küldik el, amelyről úgy tűnik, hogy az eredeti feladótól származik. A levél azt állíthatja, hogy az eredeti vagy az eredeti frissített változata. Ehhez általában az szükséges, hogy vagy a feladó vagy a címzett fiókját már korábban feltörték, hogy a rosszindulatú harmadik fél megszerezze a személyes e-mailt<ref>{{cite web |title=Invoice scams affecting New Zealand businesses |url=https://www.cert.govt.nz/individuals/alerts/invoice-scams-affecting-new-zealand-businesses/ |publisher=NZCERT |access-date=1 July 2019}}</ref><ref>{{cite news |last1=Parker |first1=Tamsyn |title=House invoice scam leaves couple $53k out of pocket |url=https://www.nzherald.co.nz/personal-finance/news/article.cfm?c_id=12&objectid=12104611 |access-date=1 July 2019 |work=The New Zealand Herald |date=18 August 2018 |archive-date=21 March 2021 |archive-url=https://web.archive.org/web/20210321122512/https://www.nzherald.co.nz/business/house-invoice-scam-leaves-couple-53k-out-of-pocket/VNE22E6I3N4JV57C64WWOKATOI/ |url-status=live }}</ref>. |

|||

Az adathalászat legtöbb módja valamilyen technikai megtévesztést igényel, amelynek célja egy e-mailben található link létrehozása (és a hamisított weboldal, amelyhez vezet) úgy tűnik, hogy a hamisított szervezethez tartozik. A hibás URL-címek vagy az aldomainek használata a phishers által használt általános trükkök. A következő példa URL-ben, http://www.yourbank.example.com/{{Halott link|url=http://www.yourbank.example.com/ |date=2018-11 }}, úgy tűnik, mintha az URL a bank webhelyének példarészéhez vezetne; valójában ez az URL arra utal, hogy a példa weboldal "bankja" (azaz phishing) része. Egy másik közös trükk az, hogy a megjelenített szöveget egy linkre (az <A> címkék közötti szöveg) megbízható célpontot sugallnak, amikor a link ténylegesen a phishers weboldalához kapcsolódik. Számos asztali e-mail kliens és webböngésző megmutatja a link cél URL-jét az állapotsorban, miközben az egeret lebeg. Ez a viselkedés azonban bizonyos körülmények között felülírható a phisher által. Az egyenértékű mobilalkalmazások általában nem rendelkeznek ilyen előnézeti funkcióval. |

|||

=== Hangalapú adathalászat === |

|||

Az URL-ekkel kapcsolatos további probléma a nemzetköziesített domainnevek (IDN) kezelése a webböngészőkben, amelyek lehetővé tehetik, hogy a vizuálisan azonos webcímek különböző, esetleg rosszindulatú webhelyeket eredményezzenek. A hibát körülvevő nyilvánosság, vagyis az IDN spoofing vagy a homográfus támadás néven ismert phishers hasonló kockázatot élvezhet, a megbízható szervezetek weboldalán nyílt URL-átirányítók használatával a rosszindulatú URL-eket egy megbízható domainre álcázza Még a digitális tanúsítványok sem oldják meg ezt a problémát, mert a phishernek lehetősége van egy érvényes tanúsítvány megvásárlására, majd a tartalom megváltoztatására a valódi weboldal hamisítására vagy a phish weboldal SSL nélkül történő fogadására. |

|||

A '''hangalapú adathalászat''' vagy vishing<ref name="vishing">{{cite journal |last1=Griffin |first1=Slade E. |last2=Rackley |first2=Casey C. |title=Vishing |journal=Proceedings of the 5th Annual Conference on Information Security Curriculum Development - InfoSecCD '08 |date=2008 |pages=33 |doi=10.1145/1456625.1456635|isbn=9781605583334 }}</ref> a telefonálás (gyakran VoIP-telefonálás) felhasználása adathalász-támadások végrehajtására. A támadók nagyszámú telefonszámot tárcsáznak, és olyan - gyakran szövegből beszédszintetizátorok segítségével készült - automatizált felvételeket játszanak le, amelyek hamis állításokat tesznek az áldozat bankszámláján vagy hitelkártyáján végzett csalásról. A hívó telefonszámot úgy hamisítják meg, hogy az a megszemélyesített bank vagy intézmény valódi számát mutatja. Az áldozatot ezután arra utasítják, hogy hívjon fel egy, a támadók által ellenőrzött számot, amely vagy automatikusan arra kéri, hogy adjon meg érzékeny adatokat a feltételezett csalás "megoldása" érdekében, vagy pedig élő személyhez kapcsolja, aki megpróbál pszichológiai manipuláció segítségével információkat szerezni<ref name="vishing" />. A hangalapú adathalászat kihasználja, hogy a lakosság kevésbé ismeri az olyan technikákat, mint a hívószám-hamisítás és az automatikus tárcsázás, mint az e-mailes adathalászat megfelelői, és ezáltal sokan eredendően bíznak a hangalapú telefonálásban<ref name="vishingtrust">{{cite journal |title=Voice pharming attack and the trust of VoIP |journal=Proceedings of the 4th International Conference on Security and Privacy in Communication Netowrks - SecureComm '08 |date=2008 |pages=1 |doi=10.1145/1460877.1460908|isbn=9781605582412 |s2cid=7874236 }}</ref>. |

|||

=== |

=== SMS adathalászat === |

||

Az '''SMS adathalászat'''<ref>{{cite web |url=https://www.belvoircreditunion.org/system/files/336/original/PhishinMembers.pdf |title=Phishing, Smishing, and Vishing: What's the Difference? |date=August 1, 2008 |archive-url=https://web.archive.org/web/20150401122514/https://www.belvoircreditunion.org/system/files/336/original/PhishinMembers.pdf |archive-date=2015-04-01 |url-status=dead |website=belvoircreditunion.org}}</ref> vagy smishing<ref>[https://www.bbc.co.uk/news/business-35201188 Vishing and smishing: The rise of social engineering fraud] {{Webarchive|url=https://web.archive.org/web/20210321122539/https://www.bbc.com/news/business-35201188 |date=2021-03-21 }}, BBC, Marie Keyworth, 2016-01-01</ref> koncepcionálisan hasonló az e-mail adathalászathoz, azzal a különbséggel, hogy a támadók mobiltelefonos szöveges üzeneteket használnak a "csali" célba juttatására<ref>{{Cite web |url=http://www.consumeraffairs.com/news04/2006/11/smishing.html |title=SMS phishing article at ConsumerAffairs.com |access-date=2020-07-29 |archive-date=2021-03-21 |archive-url=https://web.archive.org/web/20210321122519/https://www.consumeraffairs.com/news04/2006/11/smishing.html |url-status=live }}</ref>. A smishing támadások jellemzően arra kérik a felhasználót, hogy kattintson egy linkre, hívjon fel egy telefonszámot, vagy lépjen kapcsolatba a támadó által SMS üzenetben megadott e-mail címmel. Az áldozatot ezután arra kérik, hogy adja meg személyes adatait; gyakran más webhelyek vagy szolgáltatások hitelesítő adatait. Ráadásul a mobilböngészők jellegéből adódóan az URL-címek nem mindig jelennek meg teljes egészében; ez megnehezítheti a jogtalan bejelentkezési oldal azonosítását<ref>{{Cite journal|last1=Mishra|first1=Sandhya|last2=Soni|first2=Devpriya|date=August 2019|title=SMS Phishing and Mitigation Approaches|journal=2019 Twelfth International Conference on Contemporary Computing (IC3)|pages=1–5|publisher=IEEE|doi=10.1109/ic3.2019.8844920|isbn=978-1-7281-3591-5|s2cid=202700726}}</ref>. Mivel a mobiltelefon-piac ma már telített okostelefonokkal, amelyek mindegyike gyors internetkapcsolattal rendelkezik, egy SMS-ben küldött rosszindulatú link ugyanolyan eredményt hozhat, mintha e-mailben küldenék. A smishing üzenetek érkezhetnek olyan telefonszámokról, amelyek furcsa vagy váratlan formátumúak<ref>{{cite web|url=https://us.norton.com/internetsecurity-emerging-threats-what-is-smishing.html |title=What is Smishing? |publisher=Symantec Corporation |access-date=18 October 2018}}</ref>. |

|||

A droghasználók még a szöveg helyett használják a képeket, hogy nehezebbé tegyék az adathalászás elleni szűrők számára a phishing e-mailekben általánosan használt szövegeket. Ez azonban olyan kifinomultabb adathalászat-szűrők kialakulásához vezetett, amelyek képesek rejtett szövegeket kinyerni a képeken. Ezek a szűrők optikai karakterfelismerést használnak a kép optikai szkenneléséhez és szűréséhez. |

|||

=== Webhely eltérítés === |

|||

Egyes adathalász elleni szűrők még IWR-t (intelligens szófelismerést) is használtak, amely nem jelenti az OCR teljes helyettesítését, de ezek a szűrők akár kurzív, kézzel írt, elforgatott (beleértve a fejjel lefelé irányuló szöveget is) észlelhetők vagy torzíthatók (pl. hullámos, függőlegesen vagy oldalirányban feszítve, vagy különböző irányban) szöveget, valamint szöveget színes háttérrel. |

|||

A '''webhely eltérítés'''e a weboldalak kompromittálását jelenti, hogy a felhasználókat [[cross site scripting]] segítségével rosszindulatú weboldalra vagy [[exploit]] kitre irányítsák át. Egy hacker kompromittálhat egy weboldalt, és beilleszthet egy exploit kitet, például az MPack-et, hogy veszélyeztesse a törvényes felhasználókat, akik meglátogatják az immár fertőzött webszervereket. Az oldal eltérítésének egyik legegyszerűbb formája az, hogy egy weboldalt úgy módosítanak, hogy az tartalmazzon egy rosszindulatú inline keretet, amely lehetővé teszi egy exploit kit betöltését. Az oldal eltérítését gyakran használják a vállalati szervezetek elleni [[watering hole]] támadással együtt, hogy kompromittálják a célpontokat. |

|||

== |

== Technikák == |

||

=== Link manipuláció === |

|||

Amint egy áldozat meglátogatja az adathalász webhelyet, a megtévesztésnek nincs vége. Egyes adathalász csalások JavaScript parancsokat használnak a címsor megváltoztatásához. Ezt úgy teheti meg, hogy a címsáv fölé helyezi a legitim URL-t, vagy lezárja az eredeti sávot, és megnyitja a legitim URL címet. |

|||

Az adathalászat legtöbb típusa valamilyen technikai megtévesztést alkalmaz, amelynek célja, hogy az e-mailben található linket a támadók által megszemélyesített szervezethez tartozónak tüntessék fel<ref name="BustSpammers">{{cite web |url=http://www.bustspammers.com/phishing_links.html |title=Get smart on Phishing! Learn to read links! |access-date=December 11, 2016 |archive-url=https://www.webcitation.org/6mfqUkatY?url=http://www.bustspammers.com/phishing_links.html |archive-date=December 11, 2016 |url-status=live}}</ref>. Az adathalászok által gyakran használt trükkök közé tartoznak a rosszul írt URL-címek vagy az aldomainek használata. A következő példa URL-címén, <code><nowiki>http://www.yourbank.example.com/</nowiki></code>, a gyakorlatlan szem számára úgy tűnhet, mintha az URL-cím a yourbank weboldal példa szakaszára vezetné a felhasználót; valójában ez az URL-cím a "yourbank" (azaz adathalász) weboldal példa szakaszára mutat. Egy másik gyakori trükk az, hogy a link megjelenített szövege megbízható célpontot sugall, miközben az valójában az adathalászok oldalára vezet. Sok asztali e-mail kliens és webböngésző megjeleníti a link cél URL-címét az állapotsorban, ha mutatót a link fölé viszik. Ezt a viselkedést azonban bizonyos körülmények között az adathalász felülbírálhatja. Az ezzel egyenértékű mobilalkalmazások általában nem rendelkeznek ezzel az előnézeti funkcióval. Az előnézeti funkciót az adathalászok általában nem használják<ref>{{Cite web |url=http://news.softpedia.com/news/hidden-javascript-redirect-makes-phishing-pages-harder-to-detect-505295.shtml |title=Hidden JavaScript Redirect Makes Phishing Pages Harder to Detect |date=June 15, 2016 |website=Softpedia News Center |publisher=Softpedia |access-date=May 21, 2017 |quote=Hovering links to see their true location may be a useless security tip in the near future if phishers get smart about their mode of operation and follow the example of a crook who recently managed to bypass this browser built-in security feature. |archive-date=March 21, 2021 |archive-url=https://web.archive.org/web/20210321122516/https://news.softpedia.com/news/hidden-javascript-redirect-makes-phishing-pages-harder-to-detect-505295.shtml |url-status=live }}</ref>. |

|||

A támadó még hibákat is használhat egy megbízható webhely saját szkriptjeiben az áldozattal szemben. Ezek a típusú támadások (más néven cross-site scripting) különösen problémásak, mivel a felhasználókat a bankjukon vagy a szolgáltatás saját weboldalán jelentik be, ahol minden a webcímről a biztonsági tanúsítványokra helyes. A valóságban a weboldalra mutató linket úgy alakították ki, hogy elvégezze a támadást, ami nagyon nehéz észrevenni speciális tudás nélkül. Csak egy ilyen hibát használtak 2006-ban a PayPal ellen. |

|||

A nemzetköziesített domainnevek (IDN-ek) támadhatók IDN-hamisítással<ref>{{cite web |author=Johanson, Eric |title=The State of Homograph Attacks Rev1.1 |work=The Shmoo Group |url=http://www.shmoo.com/idn/homograph.txt |access-date=August 11, 2005 |url-status=dead |archive-url=https://web.archive.org/web/20050823111335/http://www.shmoo.com/idn/homograph.txt |archive-date=August 23, 2005 }}</ref> vagy [[homográf támadás]]<nowiki/>okkal<ref>{{cite journal |author1=Evgeniy Gabrilovich |author2=Alex Gontmakher |name-list-style=amp |title=The Homograph Attack |journal=Communications of the ACM |date=February 2002 |volume=45 |page=128 |url=https://www.cs.technion.ac.il/~gabr/papers/homograph_full.pdf |issue=2 |doi=10.1145/503124.503156|s2cid=73840 }}</ref>, hogy olyan webcímeket hozzanak létre, amelyek vizuálisan megegyeznek egy létező oldallal, de ehelyett rosszindulatú verzióhoz vezetnek. Az adathalászok hasonló kockázatot használtak ki, amikor nyílt URL-átirányítókat használtak megbízható szervezetek weboldalain, hogy a rosszindulatú URL-eket megbízható domainnel álcázzák<ref>{{cite news |url=https://www.theregister.co.uk/2006/08/15/barclays_phish_scam/ |last=Leyden |first=John |title=Barclays scripting SNAFU exploited by phishers |date=August 15, 2006 |work=The Register |access-date=August 10, 2017 |archive-date=June 13, 2019 |archive-url=https://web.archive.org/web/20190613055130/https://www.theregister.co.uk/2006/08/15/barclays_phish_scam/ |url-status=live }}</ref><ref>{{cite web |author=Levine, Jason |title=Goin' phishing with eBay |work=Q Daily News |url=http://q.queso.com/archives/001617 |access-date=December 14, 2006 |archive-date=March 26, 2019 |archive-url=https://web.archive.org/web/20190326095522/http://q.queso.com/archives/001617 |url-status=live }}</ref><ref>{{cite news |url=https://www.theregister.co.uk/2007/12/12/phishing_redirection/ |last=Leyden |first=John |title=Cybercrooks lurk in shadows of big-name websites |date=December 12, 2007 |work=The Register |access-date=August 10, 2017 |archive-date=June 23, 2019 |archive-url=https://web.archive.org/web/20190623125007/https://www.theregister.co.uk/2007/12/12/phishing_redirection/ |url-status=live }}</ref>. Még a digitális tanúsítványok sem oldják meg ezt a problémát, mivel könnyen előfordulhat, hogy egy adathalász megvásárol egy érvényes tanúsítványt, majd a tartalmat megváltoztatva hamisít egy valódi weboldalt, vagy egyáltalán SSL nélkül tárolja az adathalász webhelyet<ref name="Black Hat DC 2009">{{cite news |url=http://www.thoughtcrime.org/software/sslstrip/. |title=Black Hat DC 2009 |date=May 15, 2011 |access-date=July 26, 2014 |archive-date=January 3, 2015 |archive-url=https://archive.today/20150103033611/http://www.thoughtcrime.org/software/sslstrip/ |url-status=live }}</ref>. |

|||

A 2007-ben felfedezett Univerzális Man-in-the-middle (MITM) adathalász készlet egy egyszerűen kezelhető felületet biztosít, amely lehetővé teszi a phisher számára, hogy meggyőzően reprodukálja a weboldalakat, és rögzítse a hamis weboldalon szereplő bejelentkezési adatokat. |

|||

=== Szűrő megkerülése === |

|||

Annak az adathalászat elleni technikáknak a megakadályozása érdekében, amelyek weboldalakat keresnek az adathalászattal kapcsolatos szövegekhez, a phishers elkezdett használni a Flash-alapú weboldalakat (ez a technika az ún. Ezek nagyon hasonlítanak az igazi weboldalra, de elrejtik a szöveget egy multimédiás objektumban. |

|||

Az adathalászok néha képeket használtak szöveg helyett, hogy megnehezítsék az adathalászat elleni szűrők számára az adathalász e-mailekben általánosan használt szöveg felismerését<ref>{{cite web|author=Mutton, Paul |title=Fraudsters seek to make phishing sites undetectable by content filters |work=Netcraft |url=http://news.netcraft.com/archives/2005/05/12/fraudsters_seek_to_make_phishing_sites_undetectable_by_content_filters.html |archive-url=https://www.webcitation.org/5w9YzPsN0?url=http://news.netcraft.com/archives/2005/05/12/fraudsters_seek_to_make_phishing_sites_undetectable_by_content_filters.html |archive-date=January 31, 2011 |url-status=live |df=mdy }}</ref>. Válaszul a kifinomultabb adathalászat elleni szűrők optikai karakterfelismerés (OCR) segítségével képesek a képekben elrejtett szöveget visszanyerni<ref name="urgencycues2">{{cite journal|date=2020|title=Effects of Recipient Information and Urgency Cues on Phishing Detection|journal=HCI International 2020 - Posters|series=Communications in Computer and Information Science|volume=1226|pages=520–525|doi=10.1007/978-3-030-50732-9_67|isbn=978-3-030-50731-2}}</ref> Ez leggyakrabban az áldozatok bank- vagy biztosítási számláival fordul elő.<ref>{{Cite journal|date=2020-01-01|title=Developing a measure of information seeking about phishing|url=http://dx.doi.org/10.1093/cybsec/tyaa001|journal=Journal of Cybersecurity|volume=6|issue=1|doi=10.1093/cybsec/tyaa001|issn=2057-2085}}</ref>. |

|||

=== Pszichológiai manipuláció === |

|||

===Titkos átirányítás=== |

|||

{{Fő|Pszichológiai manipuláció (informatika)}} |

|||

A rejtett átirányítás finom módszert kínál az adathalász támadások végrehajtására, amelyek a linkeket jogosnak találják, de valójában átirányítják az áldozatot a támadó webhelyére. A hibát rendszerint egy érintett weboldal domainjén alapuló bejelentkezési popup alatt álcázzák. A jól ismert exploit paramétereken alapuló OAuth 2.0 és OpenID is hatással lehet. Ez gyakran alkalmazza a nyílt átirányítást és XSS-sérülékenységet a harmadik féltől származó alkalmazások webhelyén. |

|||

Az adathalászat legtöbb típusa valamilyen pszihológiai tevékenységet foglal magában, amelynek során a felhasználókat pszichológiai manipulációval ráveszik egy művelet elvégzésére, például egy linkre való kattintásra, egy melléklet megnyitására vagy bizalmas információk átadására. Egy megbízható szervezet nyilvánvaló megszemélyesítése mellett a legtöbb adathalászat a sürgősség érzetét kelti - a támadók azt állítják, hogy a számlákat leállítják vagy lefoglalják, ha az áldozat nem tesz valamilyen lépést<ref>{{Cite journal|date=September 2019|title=Susceptibility to Spear-Phishing Emails: Effects of Internet User Demographics and Email Content|url=https://www.ncbi.nlm.nih.gov/pmc/articles/PMC7274040/|journal=ACM transactions on computer-human interaction : a publication of the Association for Computing Machinery|volume=26|issue=5|doi=10.1145/3336141|issn=1073-0516|pmc=7274040|pmid=32508486}}</ref>. Ez is leggyakrabban az áldozatok bank- vagy biztosítási számláival fordul elő<ref>{{cite news|date=27 January 2017|title=Fake news can poison your computer as well as your mind|publisher=archersecuritygroup.com|url=http://www.archersecuritygroup.com/fake-news-can-poison-computer-well-mind/|url-status=live|access-date=28 January 2017|archive-url=https://web.archive.org/web/20170202075029/http://www.archersecuritygroup.com/fake-news-can-poison-computer-well-mind/|archive-date=2 February 2017}}</ref>. |

|||

A megszemélyesítésen alapuló adathalászat alternatív technikája a felháborodást kiváltani hivatott hamis hírek használata, amelyek arra késztetik az áldozatot, hogy rákattintson egy linkre anélkül, hogy megfelelően átgondolná, hová vezethet az. Ezeket a linkeket úgy tervezték, hogy egy professzionálisnak tűnő weboldalra vezessenek, amely pontosan úgy néz ki, mint a létező szervezet weboldala. A támadó weboldalára érve az áldozatokat hamisított "vírus"-értesítésekkel láthatják el, vagy olyan oldalakra irányíthatják át, amelyek a webböngésző sebezhetőségét próbálják kihasználni rosszindulatú programok telepítésére<ref>{{cite news|date=27 January 2017|title=Fake news can poison your computer as well as your mind|publisher=archersecuritygroup.com|url=http://www.archersecuritygroup.com/fake-news-can-poison-computer-well-mind/|url-status=live|access-date=28 January 2017|archive-url=https://web.archive.org/web/20170202075029/http://www.archersecuritygroup.com/fake-news-can-poison-computer-well-mind/|archive-date=2 February 2017}}</ref>. |

|||

A szokásos adathalász kísérleteket könnyű észrevenni, mert a rosszindulatú oldal URL-je általában eltér a valódi webhelykapcsolattól. A rejtett átirányításhoz a támadó valódi weboldalt használhatna helyette a rosszindulatú bejelentkezési felugró párbeszédpanel sérülésével. Ez a rejtett átirányítást a másoktól különbözteti meg. |

|||

== Története == |

|||

Tegyük fel például, hogy az áldozat a Facebookval kezdődő rosszindulatú adathalász-linkre kattint. A Facebook egyik felbukkanó ablaka megkérdezi, hogy az áldozat engedélyezi-e az alkalmazást. Ha az áldozat úgy dönt, hogy felhatalmazza az alkalmazást, egy "tokent" küld a támadónak, és az áldozat személyes érzékeny információi ki vannak téve. Ezek az információk magukban foglalhatják az e-mail címet, a születési dátumot, a névjegyeket és a munkatörténetet. Abban az esetben, ha a "token" nagyobb jogosultsággal rendelkezik, a támadó még érzékenyebb információkat szerezhet, beleértve a postaládát, az online jelenlétet és a barátok listáját, ami még rosszabb: a támadó esetleg ellenőrizheti és működtetheti a felhasználói fiókot. hogy nem engedélyezi az alkalmazás engedélyezését, akkor továbbra is átirányítja a támadó által ellenőrzött webhelyre, ami még tovább veszélyeztetheti az áldozatot. |

|||

=== 1980-as évek === |

|||

Egy adathalász technikát részletesen leírtak egy 1987-ben az Interex nevű nemzetközi HP felhasználói csoportnak tartott előadásban és prezentációban.<ref>{{cite journal |author1=Felix, Jerry |author2=Hauck, Chris |name-list-style=amp |title=System Security: A Hacker's Perspective |journal=1987 Interex Proceedings |date=September 1987 |volume=8 |page=6}}</ref> |

|||

=== 1990-es évek === |

|||

Ezt a sebezhetőséget Wang Jing, a Matematika Ph.D. a Nanyang Technológiai Egyetem Fizikai és Matematikai Tudományok Iskolájában Szingapúrban. A rejtett átirányítás figyelemre méltó biztonsági hiba, bár nem jelent veszélyt az internetre. |

|||

Az "adathalászat" kifejezést állítólag a 90-es évek közepén a jól ismert spammer és hacker, Khan C. Smith alkotta meg<ref>{{cite news |url=http://www.bizjournals.com/atlanta/stories/2002/07/22/story4.html?page=all |title=EarthLink wins $25 million lawsuit against junk e-mailer |access-date=2014-04-11 |archive-date=2019-03-22 |archive-url=https://web.archive.org/web/20190322141415/https://www.bizjournals.com/atlanta/stories/2002/07/22/story4.html?page=all |url-status=live }}</ref>. A kifejezés első feljegyzett említése az AOHell nevű hackereszközben található (a készítője szerint), amely tartalmazott egy olyan funkciót, amellyel megpróbálták ellopni az America Online felhasználók jelszavait vagy pénzügyi adatait<ref>{{cite news |first=Mike |last=Langberg |title=AOL Acts to Thwart Hackers |date=September 8, 1995 |work=[[San Jose Mercury News]] |url=http://simson.net/clips/1995/95.SJMN.AOL_Hackers.html |access-date=March 14, 2012 |archive-date=April 29, 2016 |archive-url=https://web.archive.org/web/20160429161112/http://simson.net/clips/1995/95.SJMN.AOL_Hackers.html |url-status=live }}</ref>. |

|||

=== |

=== Korai AOL adathalászat === |

||

Az AOL-on történő adathalászat szorosan kapcsolódott a warez közösséghez, amely licenc nélküli szoftvereket cserélt, valamint a fekete kalapos hackerekhez, akik hitelkártyacsalásokat és más online bűncselekményeket követtek el. Az AOL végrehajtó szervei figyelték az AOL csevegőszobákban használt szavakat, hogy felfüggesszék a szoftverhamisításban és a lopott accountok kereskedelmében részt vevő személyek fiókjait. A kifejezést azért használták, mert a "<><" a HTML egyetlen leggyakoribb tagje, amely természetesen minden chat-átiratban megtalálható volt, és mint ilyen, az AOL munkatársai nem tudták felismerni vagy kiszűrni. A <>< szimbólumot minden olyan megfogalmazásnál helyettesítették, amely lopott hitelkártyákra, számlákra vagy illegális tevékenységre utalt. Mivel a szimbólum úgy nézett ki, mint egy hal, ezért az adathalászat népszerűsége miatt "Phishing" néven adaptálták. Az 1995 elején megjelent AOHell egy olyan program volt, amelyet az AOL felhasználók feltörésére terveztek, lehetővé téve a támadó számára, hogy az AOL munkatársának adja ki magát, és azonnali üzenetet küldjön a potenciális áldozatnak, amelyben arra kéri, hogy fedje fel jelszavát<ref>{{cite news |url=http://wired-vig.wired.com/news/technology/0,1282,9932,00.html |last=Stutz |first=Michael |title=AOL: A Cracker's Momma! |date=January 29, 1998 |publisher=Wired News |url-status=dead |archive-url=https://web.archive.org/web/20051214053144/http://wired-vig.wired.com/news/technology/0%2C1282%2C9932%2C00.html |archive-date=December 14, 2005 }}</ref>. Annak érdekében, hogy az áldozatot érzékeny adatok kiadására csábítsa, az üzenet olyan felszólításokokat is tartalmazhatott, mint "ellenőrizze a fiókját" vagy "erősítse meg a számlázási adatait". |

|||

A felhasználókat arra lehet ösztönözni, hogy különféle technikai és szociális okok miatt kattintsanak különféle váratlan tartalmakra. Például a rosszindulatú mellékletek álarcosak lehetnek mint jóindulatú Google-dokumentumok. |

|||

Alternatívaként a felhasználók hamis hírt kaphatnak, kattintson egy linkre és megfertőződhetnek. |

|||

Miután az áldozat felfedte a jelszót, a támadó hozzáférhetett az áldozat fiókjához, és főként illegális célokra használhatta azt. Mind az adathalászathoz, mind a warezinghez az AOL-on általában egyedi fejlesztésű programokra volt szükség, például az AOHellre. Az adathalászat annyira elterjedt az AOL-on, hogy az összes azonnali üzenethez hozzáadtak egy sort, amely szerint: "az AOL-nál senki sem fogja elkérni a jelszavát vagy a számlázási adatait". Az AIM-fiókot és egy internetszolgáltatótól származó AOL-fiókot egyszerre használó felhasználó viszonylag büntetlenül tudott adathalászni az AOL-tagok adataira, mivel az internetes AIM-fiókokat nem-AOL-tagok is használhatták, és nem lehetett ellenük intézkedni (azaz jelenteni az AOL TOS osztályának fegyelmi eljárás céljából)<ref>{{Cite web|url=https://www.phishing.org/history-of-phishing|title=Phishing | History of Phishing|website=phishing.org|access-date=2019-09-13|archive-date=2018-09-09|archive-url=https://web.archive.org/web/20180909125300/http://www.phishing.org/history-of-phishing|url-status=live}}</ref> , hangzott el. 1995 végén az AOL [[cracker]]<nowiki/>ek a törvényes fiókok adathalászatához folyamodtak, miután az AOL 1995 végén intézkedéseket vezetett be annak megakadályozására, hogy hamis, algoritmikusan generált hitelkártyaszámokat használjanak a fiókok megnyitásához<ref>{{cite web |title=Phishing |work=Word Spy |url=http://www.wordspy.com/words/phishing.asp |access-date=September 28, 2006 |archive-date=October 15, 2014 |archive-url=https://web.archive.org/web/20141015030058/http://www.wordspy.com/words/phishing.asp |url-status=live }}</ref>. 1995 végén az AOL irányelvek betartatása miatt a szerzői jogok megsértése miatt az AOL szerverekről lekerültek a fiókok, és az AOL azonnal deaktiválta az adathalászatban érintett fiókokat, gyakran még mielőtt az áldozatok reagálhattak volna. Az AOL warez leállítása a legtöbb adathalászt a szolgáltatás elhagyására késztette<ref>{{cite web |title=History of AOL Warez |url=http://www.rajuabju.com/warezirc/historyofaolwarez.htm |access-date=September 28, 2006 |archive-url=https://www.webcitation.org/5w9YV2fuL?url=http://www.rajuabju.com/warezirc/historyofaolwarez.htm |archive-date=January 31, 2011 |url-status=dead |df=mdy }}</ref>. |

|||

=== Telefonos adathalászat === |

|||

Nem minden adathalász támadásra van szükség hamis weboldalon. Azok az üzenetek, amelyek azt állították, hogy egy bankból származnak, azt mondták a felhasználóknak, hogy tárcsázzák a telefonszámukat a bankszámlájukkal kapcsolatos problémák miatt. Miután tárcsázta a telefonszámot (melyet a phisher tulajdonos ad és IP-szolgáltatással rendelkezik), a felhasználónak meg kell adnia fiókszámát és PIN-kódját. A Vishing (hangalapú adathalászat) néha hamis hívóazonosító adatokat használ, hogy megjelenjenek a hívások megbízható szervezetből. Az SMS-adathalászok mobiltelefonos szöveges üzeneteket használnak arra, hogy ösztönözzék az embereket személyes adataik közzétételére. |

|||

=== |

=== 2000-es évek === |

||

*'''2001''' |

|||

Egy másik sikeres támadás az, hogy továbbítsa az ügyfelet egy bank törvényes weboldalához, majd egy felugró ablakot helyezzen el, amely az oldal tetején olyan hitelesítő adatokat kér, amelyek segítségével sok felhasználó úgy gondolja, hogy a bank ezt az érzékeny információt kérte. |

|||

**Az első ismert, fizetési rendszer elleni közvetlen támadás 2001 júniusában érte az E-goldot, amelyet nem sokkal a szeptember 11-i World Trade Center elleni támadások után egy "post-9/11 id check" követett<ref>{{cite web |title=GP4.3 – Growth and Fraud — Case #3 – Phishing |work=Financial Cryptography |url=https://financialcryptography.com/mt/archives/000609.html |date=December 30, 2005 |access-date=February 23, 2007 |archive-date=January 22, 2019 |archive-url=https://web.archive.org/web/20190122062718/http://financialcryptography.com/mt/archives/000609.html |url-status=live }}</ref>. |

|||

*'''2003''' |

|||

**Az első ismert, lakossági bank elleni adathalász támadásról a The Banker számolt be 2003 szeptemberében<ref>{{cite journal |last=Sangani |first=Kris |title=The Battle Against Identity Theft |journal=The Banker |date=September 2003 |volume=70 |issue=9 |pages=53–54}}</ref>. |

|||

*'''2004''' |

|||

**Becslések szerint 2004 májusa és 2005 májusa között az Egyesült Államokban körülbelül 1,2 millió számítógép-felhasználó szenvedett el adathalászat okozta veszteségeket, összesen körülbelül 929 millió dollár értékben. Az Egyesült Államok vállalkozásai évente becslések szerint 2 milliárd dollárt veszítenek, mivel ügyfeleik áldozatokká válnak<ref>{{Cite news |url=http://www.csoonline.com/talkback/071905.html |archive-url=https://web.archive.org/web/20080324080028/http://www.csoonline.com/talkback/071905.html |archive-date=March 24, 2008 |last=Kerstein |first=Paul |title=How Can We Stop Phishing and Pharming Scams? |date=July 19, 2005 |publisher=CSO}}</ref>. |

|||

**Az adathalászatot a feketepiac teljesen szervezett részeként ismerik el. Világméretekben olyan szakosodások alakultak ki, amelyek fizetség ellenében adathalász szoftvereket biztosítottak, amelyeket szervezett bandák állítottak össze és valósítottak meg adathalász kampányokban<ref>{{cite web |title=In 2005, Organized Crime Will Back Phishers |work=IT Management |url=http://itmanagement.earthweb.com/secu/article.php/3451501 |date=December 23, 2004 |archive-url=https://www.webcitation.org/5w9YVyMYn?url=http://itmanagement.earthweb.com/secu/article.php/3451501 |archive-date=January 31, 2011 |url-status=dead |df=mdy }}</ref><ref>{{cite web |title=The economy of phishing: A survey of the operations of the phishing market |author=Abad, Christopher |author-link=Christopher Abad |work=First Monday |url=http://firstmonday.org/htbin/cgiwrap/bin/ojs/index.php/fm/article/view/1272/1192 |date=September 2005 |access-date=2010-10-08 |archive-url=https://web.archive.org/web/20111121113128/http://firstmonday.org/htbin/cgiwrap/bin/ojs/index.php/fm/article/view/1272/1192 |archive-date=2011-11-21 |url-status=dead }}</ref>. |

|||

*'''2005''' |

|||

**Az Egyesült Királyságban az internetes banki csalásokból - főként adathalászatból - származó veszteségek a 2004-es 12,2 millió angol fontról 2005-ben majdnem megduplázódtak, 23,2 millió angol fontra<ref>{{cite news |url=http://www.finextra.com/fullstory.asp?id=15013 |title=UK phishing fraud losses double |date=March 7, 2006 |publisher=Finextra |access-date=May 20, 2006 |archive-date=January 19, 2009 |archive-url=https://web.archive.org/web/20090119151413/http://www.finextra.com/fullstory.asp?id=15013 |url-status=live }}</ref>, míg minden 20. számítógép-felhasználóból 1 állította, hogy 2005-ben adathalászat miatt vesztett<ref>{{cite news |url=https://www.theregister.co.uk/2005/05/03/aol_phishing/ |last=Richardson |first=Tim |title=Brits fall prey to phishing |date=May 3, 2005 |work=The Register |access-date=August 10, 2017 |archive-date=June 10, 2019 |archive-url=https://web.archive.org/web/20190610080015/https://www.theregister.co.uk/2005/05/03/aol_phishing/ |url-status=live }}</ref>. |

|||

*'''2006''' |

|||

**2006-ban az adathalász támadások csaknem felét a szentpétervári székhelyű Russian Business Networkön keresztül működő csoportok követték el<ref>{{cite news|url=https://www.washingtonpost.com/wp-dyn/content/story/2007/10/12/ST2007101202661.html?hpid=topnews|title=Shadowy Russian Firm Seen as Conduit for Cybercrime|first=Brian|last=Krebs|newspaper=[[The Washington Post]]|date=October 13, 2007|access-date=September 8, 2017|archive-date=June 11, 2019|archive-url=https://web.archive.org/web/20190611044618/http://www.washingtonpost.com/wp-dyn/content/story/2007/10/12/ST2007101202661.html?hpid=topnews|url-status=live}}</ref>. |

|||

**A bankok vitatkoznak az ügyfelekkel az adathalász veszteségek miatt. Az APACS brit banki szervezet álláspontja szerint "az ügyfeleknek is ésszerű óvintézkedéseket kell tenniük, hogy ne legyenek kiszolgáltatottak a bűnözőknek."<ref>{{cite web |author=Miller, Rich |title=Bank, Customers Spar Over Phishing Losses |work=Netcraft |url=http://news.netcraft.com/archives/2006/09/13/bank_customers_spar_over_phishing_losses.html |access-date=December 14, 2006}}</ref> Hasonlóképpen, amikor 2006 szeptemberében az első adathalász-támadássorozat elérte az Ír Köztársaság bankszektorát, a Bank of Ireland kezdetben elutasította az ügyfelei által elszenvedett veszteségek fedezését,<ref>{{cite web |url=http://applications.boi.com/updates/Article?PR_ID=1430 |title=Latest News |archive-url=https://web.archive.org/web/20081007194413/http://applications.boi.com/updates/Article?PR_ID=1430 |archive-date=October 7, 2008 |url-status=dead}}</ref> bár 113 000 euró értékű veszteséget sikerült megtéríteni<ref>{{cite web |url=http://www.vnunet.com/vnunet/news/2163714/bank-ireland-backtracks |title=Bank of Ireland agrees to phishing refunds |publisher=vnunet.com |archive-url=https://web.archive.org/web/20081028225500/http://www.vnunet.com/vnunet/news/2163714/bank-ireland-backtracks |archive-date=October 28, 2008 |url-status=dead}}</ref>. |

|||

**Az adathalászok a bankok és az online fizetési szolgáltatások ügyfeleit veszik célba. Állítólag az adóhivataltól érkező e-maileket használtak arra, hogy érzékeny adatokat gyűjtsenek össze amerikai adófizetőktől<ref>{{cite web |title=Suspicious e-Mails and Identity Theft |work=Internal Revenue Service |url=https://www.irs.gov/newsroom/article/0,,id=155682,00.html |access-date=July 5, 2006 |archive-url=https://www.webcitation.org/5w9YXj9AJ?url=http://www.irs.gov/newsroom/article/0,,id=155682,00.html |archive-date=January 31, 2011 |url-status=live |df=mdy }}</ref>. Míg az első ilyen példákat válogatás nélkül küldték el, arra számítva, hogy néhányat egy adott bank vagy szolgáltatás ügyfelei kapnak majd, a legújabb kutatások szerint az adathalászok elvileg képesek lehetnek meghatározni, hogy a potenciális áldozatok mely bankokat használják, és ennek megfelelően célozzák meg a hamis e-maileket<ref>{{cite news |url=http://www.browser-recon.info/ |title=Phishing for Clues |date=September 15, 2005 |publisher=Indiana University Bloomington |access-date=September 15, 2005 |archive-url=https://web.archive.org/web/20090731125909/http://www.browser-recon.info/ |archive-date=July 31, 2009 |url-status=dead |df=mdy-all }}</ref>. |

|||

**A közösségi oldalak az adathalászat elsődleges célpontjai, mivel az ilyen oldalakon található személyes adatok felhasználhatók a személyazonosság-lopáshoz<ref>{{cite news |url=http://www.pcworld.com/resource/article/0,aid,125956,pg,1,RSS,RSS,00.asp |last=Kirk |first=Jeremy |title=Phishing Scam Takes Aim at MySpace.com |date=June 2, 2006 |publisher=IDG Network |url-status=dead |archive-url=https://web.archive.org/web/20060616110238/http://www.pcworld.com/resource/article/0%2Caid%2C125956%2Cpg%2C1%2CRSS%2CRSS%2C00.asp |archive-date=June 16, 2006 }}</ref>. 2006 végén egy számítógépes féreg átvette a [[Myspace|MySpace]] oldalait, és a linkeket úgy módosította, hogy a szörfözőket bejelentkezési adatok ellopására szolgáló weboldalakra irányította<ref>{{cite web |title=Malicious Website / Malicious Code: MySpace XSS QuickTime Worm |work=Websense Security Labs |url=http://www.websense.com/securitylabs/alerts/alert.php?AlertID=708 |access-date=December 5, 2006 |archive-url=https://web.archive.org/web/20061205104430/http://www.websense.com/securitylabs/alerts/alert.php?AlertID=708 |archive-date=December 5, 2006}}</ref>. |

|||

*'''2007''' |

|||

**3,6 millió ember 3,2 milliárd dollárt veszített a 2007 augusztusával végződő 12 hónapban.<ref>{{cite news |url=http://www.gartner.com/it/page.jsp?id=565125 |last=McCall |first=Tom |title=Gartner Survey Shows Phishing Attacks Escalated in 2007; More than $3 Billion Lost to These Attacks |date=December 17, 2007 |publisher=Gartner |access-date=December 20, 2007 |archive-date=November 18, 2012 |archive-url=https://web.archive.org/web/20121118162442/http://www.gartner.com/it/page.jsp?id=565125 |url-status=live }}</ref>. A Microsoft azt állítja, hogy ezek a becslések erősen túlzóak, és 60 millió dollárra teszi az éves adathalász veszteséget az Egyesült Államokban<ref>{{cite web |title=A Profitless Endeavor: Phishing as Tragedy of the Commons |work=Microsoft |url=http://research.microsoft.com/~cormac/Papers/PhishingAsTragedy.pdf |access-date=November 15, 2008}}</ref>. |

|||

**A támadók, akik betörtek a TD Ameritrade adatbázisába, és 6,3 millió e-mail címet szereztek meg (bár társadalombiztosítási számokat, számlaszámokat, neveket, címeket, születési dátumokat, telefonszámokat és kereskedési tevékenységet nem tudtak megszerezni), a számlák felhasználóneveit és jelszavait is akarták, ezért egy további szigonyos támadást indítottak<ref>{{cite web|url=http://www.sophos.com/pressoffice/news/articles/2007/09/ameritrade.html |title=Torrent of spam likely to hit 6.3 million TD Ameritrade hack victims |archive-url=https://www.webcitation.org/5gY2R1j1g?url=http://www.sophos.com/pressoffice/news/articles/2007/09/ameritrade.html |archive-date=May 5, 2009 |url-status=dead |df=mdy }}</ref>. |

|||

*'''2008''' |

|||

**A RapidShare fájlmegosztó oldalt adathalászok célozták meg, hogy prémium fiókot szerezzenek, amely megszünteti a letöltések sebességkorlátozását, a feltöltések automatikus eltávolítását, a letöltésekre való várakozást és a feltöltések közötti kötelező időt<ref>{{cite web |title=1-Click Hosting at RapidTec — Warning of Phishing! |url=http://rapidshare.de/en/phishing.html |archive-url=https://web.archive.org/web/20080430101024/http://rapidshare.de/en/phishing.html |archive-date=April 30, 2008 |access-date=December 21, 2008}}</ref>. |

|||

**Az olyan kriptovaluták, mint a Bitcoin, megkönnyítik a rosszindulatú szoftverek értékesítését, mivel biztonságos és anonim tranzakciókat tesznek lehetővé. |

|||

*'''2009''' |

|||

**2009 januárjában egy adathalász-támadás következtében 1,9 millió USD jogosulatlan átutalása történt az Experi-Metal online bankszámláin keresztül. |

|||

**2009 harmadik negyedévében az Adathalászat Elleni Munkacsoport arról számolt be, hogy 115 370 adathalász e-mail bejelentést kapott a fogyasztóktól, és az USA és Kína ad otthont az adathalász oldalak több mint 25%-ának<ref>{{cite web |author=APWG |title=Phishing Activity Trends Report |url=http://apwg.org/reports/apwg_report_Q3_2009.pdf |access-date=November 4, 2013 |archive-url=https://web.archive.org/web/20121003202708/http://apwg.org/reports/apwg_report_Q3_2009.pdf |archive-date=October 3, 2012 |url-status=dead }}</ref>. |

|||

=== 2010-es évek === |

|||

A Tabnabbing kihasználja a füles böngészést, több nyitott fülekkel. Ez a módszer csendben átirányítja a felhasználót az érintett webhelyre. Ez a módszer a legtöbb adathalászati technikával ellentétben működik, mivel nem közvetlenül veszi át a felhasználót a csaló webhelyre, hanem betölti a hamis oldalt a böngésző egyik nyitott lapján. |

|||

*'''2011''' |

|||

**2011 márciusában az RSA belső munkatársait sikeresen átverték,<ref>{{cite web |url=https://blogs.rsa.com/anatomy-of-an-attack/ |title=Anatomy of an RSA attack |website=RSA.com |publisher=RSA FraudAction Research Labs |access-date=September 15, 2014 |archive-url=https://web.archive.org/web/20141006071018/https://blogs.rsa.com/anatomy-of-an-attack/ |archive-date=October 6, 2014 |url-status=dead }}</ref> ami az összes RSA SecureID biztonsági token mesterkulcsának ellopását jelentette, majd ezt követően az amerikai védelmi beszállítókhoz való betöréshez használták fel őket<ref>{{cite news |last1=Drew |first1=Christopher |last2=Markoff |first2=John |title=Data Breach at Security Firm Linked to Attack on Lockheed |url=https://www.nytimes.com/2011/05/28/business/28hack.html |access-date=September 15, 2014 |work=The New York Times |date=May 27, 2011 |archive-date=July 9, 2019 |archive-url=https://web.archive.org/web/20190709053346/https://www.nytimes.com/2011/05/28/business/28hack.html |url-status=live }}</ref>. |

|||

**Kínai adathalászkampányok az Egyesült Államok és Dél-Korea kormányának és hadseregének magas rangú tisztviselőinek, valamint kínai politikai aktivistáknak a Gmail fiókjait célozták meg<ref>{{cite web |author=Keizer, Greg |title=Suspected Chinese spear-phishing attacks continue to hit Gmail users |work=Computerworld |url=http://www.computerworld.com/s/article/9219155/Suspected_Chinese_spear_phishing_attacks_continue_to_hit_Gmail_users |access-date=December 4, 2011 |date=2011-08-13 |archive-date=2021-03-21 |archive-url=https://web.archive.org/web/20210321122517/https://www.computerworld.com/article/2510237/suspected-chinese-spear-phishing-attacks-continue-to-hit-gmail-users.html |url-status=live }}</ref><ref>{{cite web |author=Ewing, Philip |title=Report: Chinese TV doc reveals cyber-mischief |work=Dod Buzz |url=http://www.dodbuzz.com/2011/08/22/report-chinese-tv-doc-reveals-cyber-mischief/ |access-date=December 4, 2011 |date=2011-08-22 |archive-url=https://web.archive.org/web/20170126114336/http://www.dodbuzz.com/2011/08/22/report-chinese-tv-doc-reveals-cyber-mischief/ |archive-date=January 26, 2017 |url-status=dead }}</ref>. |

|||

A gonosz egy olyan adathalászati technika, amelyet nehéz felismerni. A phisher olyan hamis vezeték nélküli hálózatot hoz létre, amely hasonlít egy olyan nyilvános nyilvános hálózathoz, amely nyilvános helyeken, például repülőtereken, szállodákban vagy kávézókban található. Amikor valaki bejelentkezik a hamis hálózathoz, a csalók megpróbálják megragadni jelszavaikat és / vagy hitelkártya adataikat. |

|||

*'''2012''' |

|||

== Története == |

|||

**Ghosh szerint 2012-ben "445 004 támadás történt, szemben a 2011-es 258 461 és a 2010-es 187 203 támadással". |

|||

===1980=== |

|||

Az adathalász technikát részletesen ismertették egy papíron és bemutatták az 1987-es Nemzetközi HP felhasználók csoportjának, az Interex-nek. |

|||

*'''2013''' |

|||

===1990=== |

|||

Az "adathalászat" kifejezést a jól ismert spammer és hacker a kilencvenes évek közepén Khan C Smith-nek nevezte. A kifejezés első feljegyzett említése megtalálható az AOHell (az alkotója szerint) hacker eszközben, amely tartalmazott egy funkciót az America Online felhasználók jelszavainak vagy pénzügyi részleteinek ellopására. |

|||

**2013 augusztusában az Outbrain hirdetési szolgáltatás szigonyos támadást szenvedett el, és a SEA átirányításokat helyezett el a The Washington Post, a Time és a CNN weboldalain<ref>[http://www.theatlanticwire.com/global/2013/08/syrian-hackers-use-outbrain-target-washington-post-time-and-cnn/68370/ "Syrian hackers Use Outbrain to Target The Washington Post, Time, and CNN"] {{Webarchive|url=https://web.archive.org/web/20131019134758/http://www.theatlanticwire.com/global/2013/08/syrian-hackers-use-outbrain-target-washington-post-time-and-cnn/68370/ |date=2013-10-19 }}, Philip Bump, ''The Atlantic Wire'', 15 August 2013. Retrieved 15 August 2013.</ref>. |

|||

==== Korai AOL-adathalászat ==== |

|||

**2013 októberében ismeretlen számú címzettnek az American Express-től származónak mondott e-maileket küldtek<ref>{{cite web |last1=Paul |first1=Andrew |title=Phishing Emails: The Unacceptable Failures of American Express |url=http://www.emailanswers.com/2013/10/phishing-emails-unacceptable-failures-american-express/ |publisher=Email Answers |access-date=October 9, 2013 |url-status=dead |archive-url=https://web.archive.org/web/20131009070016/http://www.emailanswers.com/2013/10/phishing-emails-unacceptable-failures-american-express/ |archive-date=October 9, 2013 }}</ref>. |

|||

Az adathalászat az AOL-on szorosan kapcsolódott a warez közösséghez, amely kicserélte az engedély nélküli szoftvereket és a fekete kalap hacker-jelenetet, amely elkövette a hitelkártya-csalást és más online bűncselekményeket. Az AOL végrehajtása észlelné az AOL csevegőszobákban használt szavakat, hogy felfüggeszti a hamisító szoftverekkel foglalkozó és a lopott fiókok kereskedelmét. A kifejezést azért használták fel, mert '<> <' az egyetlen leggyakoribb HTML-címke, amelyet természetesen minden csevegő átirata megtalál, és mint ilyen, az AOL munkatársai nem tudták kimutatni vagy szűrni. A <> <szimbólum minden olyan megfogalmazásra helyet kapott, amely ellopott hitelkártyákra, számlákra vagy illegális tevékenységre utal. Mivel a szimbólum úgy nézett ki, mint egy hal, és a phreaking népszerűsége miatt "Adathalászat" -nak adódott. Az AOHell, amelyet 1995 elején adtak ki, egy olyan programot tervezett, amely az AOL felhasználóinak letapogatására lett tervezve, lehetővé téve a támadó számára, hogy az AOL munkatársaként szerepeljen, és azonnali üzenetet küldjön egy potenciális áldozatnak, kérve tőle, hogy jelezze a jelszavát. Annak érdekében, hogy az áldozatot az érzékeny információk feladására csábítsa, az üzenet tartalmazhat olyan kérdéseket, mint például a "fiók ellenőrzése" vagy "a számlázási adatok megerősítése". Miután az áldozat feltárta a jelszót, a támadó csalárd célokra hozzáférhet és felhasználhatja az áldozat számláját. Mind az adathalászat, mind a warezing az AOL-ban általában egyedi programokat igényelt, mint például az AOHell. Az adathalászat annyira elterjedt volt az AOL-nál, hogy minden azonnali üzenetben egy sort adtak hozzá: "Senki sem dolgozik az AOL-on, kérni fogja jelszavát vagy számlázási adatait". Az egyidejűleg egy AIM-fiókot és egy AOL-fiókot egy internetszolgáltatótól egyidejűleg használhatatlanná teheti az AOL-tagok viszonylagos büntetlenséggel, mivel az internetes AIM-fiókokat nem AOL-internetes tagok használhatják, és nem lehetett végrehajtani (pl. Az AOL TOS osztályának fegyelmi akció). [hang]. 1995 végén az AOL crackerek a törvényes beszámolókkal kapcsolatos adathalászathoz folyamodtak, miután az AOL 1995 végén bevezetett intézkedéseket, hogy megakadályozza a hamis, algoritmikusan generált hitelkártyaszámok számlanyitását. Végül az AOL politikai végrehajtása kényszerítette a szerzői jog megsértését az AOL kiszolgálókon, és az AOL azonnal letiltotta az adathalászatban részt vevő fiókokat, gyakran mielőtt az áldozatok válaszolnának. Az AOL warez-jelenetének leállítása a legtöbb adathalászot elhagyta. |

|||

**2013 novemberében 110 millió ügyfél- és hitelkártyaadatot loptak el a Target ügyfeleitől, egy hamisított alvállalkozói fiókon keresztül<ref>{{cite web |last1=O'Connell |first1=Liz |title=Report: Email phishing scam led to Target breach |url=http://bringmethenews.com/2014/02/12/report-email-phishing-scam-led-to-target-breach/ |website=BringMeTheNews.com |access-date=September 15, 2014 |archive-date=September 15, 2014 |archive-url=https://web.archive.org/web/20140915231011/http://bringmethenews.com/2014/02/12/report-email-phishing-scam-led-to-target-breach/ |url-status=live }}</ref>. Ezt követően a vezérigazgatót és az IT-biztonsági személyzetet elbocsátották<ref>{{cite web |url=http://247wallst.com/retail/2014/05/05/target-ceo-sacked/ |title=Target CEO Sack |access-date=September 15, 2014 |last1=Ausick |first1=Paul |archive-date=September 15, 2014 |archive-url=https://web.archive.org/web/20140915230857/http://247wallst.com/retail/2014/05/05/target-ceo-sacked/ |url-status=live }}</ref>. |

|||

**2013 decemberére a Cryptolocker zsarolóprogram 250 000 számítógépet fertőzött meg. A Dell SecureWorks szerint a fertőzöttek legalább 0,4%-a valószínűleg beleegyezett a váltságdíjkövetelésbe<ref>{{cite news |last=Kelion |first=Leo |title=Cryptolocker ransomware has 'infected about 250,000 PCs' |url=https://www.bbc.com/news/technology-25506020 |access-date=December 24, 2013 |publisher=BBC |date=December 24, 2013 |archive-date=March 22, 2019 |archive-url=https://web.archive.org/web/20190322141441/https://www.bbc.com/news/technology-25506020 |url-status=live }}</ref>. |

|||

*'''2014''' |

|||

===2000-es évek=== |

|||

* '''2001''' |

|||

**Az első ismert fizetési rendszer elleni közvetlen kísérlet 2001 júniusában érintette az E-goldot, amelyet a "szeptember 9-i id check" követett, röviddel a World Trade Center szeptember 11-i támadásait követően. |

|||

* '''2003''' |

|||

**A Banker 2003 szeptemberében jelentette be a lakossági bankkal szembeni első ismert adathalászati támadást. |

|||

* '''2004''' |

|||

**A becslések szerint 2004 májusa és májusa között körülbelül 1,2 millió számítógépes felhasználó az Egyesült Államokban az adathalászat okozta veszteségeket szenvedett el, összesen mintegy 929 millió USD-t. Az egyesült államokbeli vállalkozások évente becslések szerint 2 milliárd dollárt veszítenek ügyfeleik áldozatává. |

|||

**Az adathalászat a fekete piac teljesen szervezett része. Olyan specializációk alakultak ki globális szinten, amelyek adathalász szoftvereket nyújtottak fizetésre (ezáltal kiszervezési kockázat), amelyeket szervezett banda adathalász kampányokba összeszerelt és végrehajtott. |

|||

* '''2005''' |

|||

** Az Egyesült Királyságban a webes banki csalások vesztesége - többnyire az adathalászat miatt - majdnem megduplázódott 2005-ben 33,2 millió GBP-re, 2004-ben 12,2 millió GBP-ról [57], míg egy 20 számítógépes felhasználó azt állította, hogy elvesztette az adathalászatot 2005-ben . |

|||

* '''2006''' |

|||

**2006-ban az adathalász lopások majdnem felét a piros pétervári székhelyű orosz üzleti hálózaton keresztül működő csoportok követték el. |

|||

**A bankok vitatják az ügyfelekkel az adathalász veszteségeket. Az Egyesült Királyság banki testületének APACS által elfogadott álláspontja szerint "az ügyfeleknek is észszerű óvintézkedéseket kell tenniük ... hogy ne legyenek sebezhetőek a bűnözőkkel". Hasonlóképpen, amikor az adathalász támadások első hulláma 2006 szeptemberében az ír köztársasági bankszektorra ütközött , a Bank of Ireland eredetileg megtagadta az ügyfelei által elszenvedett veszteségek fedezését, bár a veszteséget 113 ezer euróval csökkentették. |

|||

**A gyógyszerészek a bankok ügyfeleit és az online fizetési szolgáltatásokat célozzák meg. Az Állami Adóbevallásból származó állítólagosan e-maileket az Egyesült Államok adófizetőinek érzékeny adatait használják fel. Míg az első ilyen példákat megkülönböztetés nélkül küldték meg annak a várakozásnak, hogy egyesek egy adott bank vagy szolgáltatás ügyfelei számára megkapják, a közelmúltban végzett kutatások azt mutatták, hogy a phishers elvileg képesek meghatározni, hogy mely bankokat használják a potenciális áldozatok. |

|||

**A szociális hálózati oldalak az adathalászat elsődleges célpontjai, mivel az ilyen webhelyek személyes adatait felhasználhatják a személyazonossággal való visszaéléshez, 2006 végén egy számítógépes féreg vette át a MySpace oldalait, és megváltoztatta a kapcsolatot a közvetlen szörfösökkel azokhoz a weboldalakhoz, részletei. A kísérletek több mint 70%-os sikerességet mutatnak a közösségi hálózatokkal kapcsolatos adathalász támadások esetén. |

|||

* '''2007''' |

|||

**A 2007 augusztusában lezáruló 12 hónapban 3,6 millió felnőtt 3,2 milliárd dollárt vesztett el. A Microsoft állítja, hogy ezek a becslések nagymértékben eltúlozottak, és az éves adathalász-veszteséget az Egyesült Államokban 60 millió dollárra emelik. |

|||

**Azok a támadók, akik betörtek a TD Ameritrade adatbázisába és 6,3 millió e-mail címet kaptak (bár nem tudták megszerezni a társadalombiztosítási számokat, számlaszámokat, neveket, címeket, születési dátumokat, telefonszámokat és kereskedési tevékenységet) szintén a számla felhasználónevét és jelszavát kívánták, így elindították a nyomon követéses lándzsás adathalász támadást. |

|||

* '''2008''' |

|||

** A RapidShare fájlmegosztó webhelyet az adathalászat célozza, hogy prémium számlát szerezzen be, amely eltávolítja a letöltések sebességét, a feltöltések automatikus eltávolítását, a letöltések megvárását és a feltöltések közötti hűtési időt. |

|||

**A 2008 végén bevezetett Bitcoin megkönnyíti a rosszindulatú szoftverek értékesítését, így a tranzakciók biztonságosak és névtelenek. |

|||

* '''2009''' |

|||

**2009 januárjában az adathalász támadás 1,29 millió dollár jogosulatlan bankátutalást eredményezett az Experi-Metal online bankszámláin keresztül. |

|||

**2009 harmadik negyedévében az Adathalászat-ellenes Munkacsoport beszámolt arról, hogy 115 370 adathalász e-mail-jelentést kapott az Egyesült Államok és Kína fogyasztóitól, akik az adathalászoldalak több mint 25%-át adják. |

|||

**2014 januárjában a Seculert Research Lab egy új célzott támadást azonosított, amely az Xtreme RAT-ot használta. Ez a támadás spear phishing e-maileket használt, hogy izraeli szervezeteket célozzon meg és telepítse a fejlett malware-t. Tizenöt gépet támadtak meg, köztük a Júdea és Szamaria polgári közigazgatásához tartozó gépeket<ref>{{cite news | url=https://www.reuters.com/article/israel-cybersecurity-idUSL5N0L00JR20140126?irpc=932&irpc=932 | work=Reuters | title=Israeli defence computer hacked via tainted email -cyber firm | date=2014-01-26 | access-date=2017-07-01 | archive-date=2015-09-24 | archive-url=https://web.archive.org/web/20150924192852/http://www.reuters.com/article/2014/01/26/israel-cybersecurity-idUSL5N0L00JR20140126?irpc=932&irpc=932 | url-status=live }}</ref><ref>{{cite news|url=http://www.ynet.co.il/articles/0,7340,L-4481380,00.html|title=האקרים השתלטו על מחשבים ביטחוניים|date=27 January 2014|newspaper=Ynet|last1=לוי|first1=רויטרס ואליאור|access-date=29 November 2016|archive-date=21 March 2021|archive-url=https://web.archive.org/web/20210321122500/https://www.ynet.co.il/articles/0,7340,L-4481380,00.html|url-status=live}}</ref><ref>{{cite web |url=https://www.theguardian.com/world/2014/jan/27/hackers-israeli-defence-ministry-computers |archive-url=https://web.archive.org/web/20140209185037/https://www.theguardian.com/world/2014/jan/27/hackers-israeli-defence-ministry-computers |archive-date=2014-02-09 |title=Hackers break into Israeli defence computers, says security company |work=The Guardian |url-status=dead }}</ref><ref>{{cite news | url=https://www.bbc.co.uk/news/technology-25575790 | work=BBC News | title=Israel defence computers hit by hack attack | date=2014-01-27 | access-date=2018-06-22 | archive-date=2019-03-22 | archive-url=https://web.archive.org/web/20190322143536/https://www.bbc.co.uk/news/technology-25575790 | url-status=live }}</ref><ref>{{Cite web|url=https://www.securityweek.com/israeli-defense-computer-hit-cyber-attack-data-expert|title=Israeli Defense Computer Hit in Cyber Attack: Data Expert | SecurityWeek.Com|website=securityweek.com|access-date=2019-09-13|archive-date=2019-03-22|archive-url=https://web.archive.org/web/20190322141450/https://www.securityweek.com/israeli-defense-computer-hit-cyber-attack-data-expert|url-status=live}}</ref><ref>{{cite news | url=https://www.bloomberg.com/news/2014-01-27/israel-to-ease-cyber-security-export-curbs-premier-says.html | work=Bloomberg | title=Israel to Ease Cyber-Security Export Curbs, Premier Says | access-date=2017-03-11 | archive-date=2014-03-04 | archive-url=https://web.archive.org/web/20140304114001/http://www.bloomberg.com/news/2014-01-27/israel-to-ease-cyber-security-export-curbs-premier-says.html | url-status=live }}</ref><ref>{{cite news | url=https://www.huffingtonpost.com/micah-d-halpern/cyber-breakin-idf_b_4696472.html | work=HuffPost | first=Micah D. | last=Halpern | title=Cyber Break-in @ IDF | access-date=2020-02-20 | archive-date=2021-03-21 | archive-url=https://web.archive.org/web/20210321122502/https://www.huffpost.com/entry/cyber-breakin-idf_b_4696472 | url-status=live }}</ref>. |

|||

===2010-es évek=== |

|||

**2014 augusztusában kiderült, hogy a hírességek fotóinak iCloud kiszivárgása az áldozatoknak küldött adathalász e-maileken alapult, amelyek úgy tűntek, mintha az Apple-től vagy a Google-től érkeztek volna, és arra figyelmeztették az áldozatokat, hogy a fiókjukat veszélyeztethetik, és a fiókadataikat kérték<ref>[https://techcrunch.com/2016/03/15/prosecutors-find-that-fappening-celebrity-nudes-leak-was-not-apples-fault/ Prosecutors find that ‘Fappening’ celebrity nudes leak was not Apple’s fault] {{Webarchive|url=https://web.archive.org/web/20170818045159/https://techcrunch.com/2016/03/15/prosecutors-find-that-fappening-celebrity-nudes-leak-was-not-apples-fault/ |date=2017-08-18 }} March 15, 2016, Techcrunch</ref>. |

|||

**2014 novemberében az ICANN elleni adathalász-támadások során adminisztratív hozzáférést szereztek a központi zónaadatrendszerhez; a rendszerben lévő felhasználókról szóló adatokat is megszerezték - és hozzáférést az ICANN nyilvános kormányzati tanácsadó bizottságának wikihez, blogjához és whois információs portáljához<ref>{{cite web |title=ICANN Targeted in Spear Phishing Attack | Enhanced Security Measures Implemented |url=https://www.icann.org/news/announcement-2-2014-12-16-en |website=icann.org |access-date=December 18, 2014 |archive-date=2019-08-07 |archive-url=https://web.archive.org/web/20190807072329/https://www.icann.org/news/announcement-2-2014-12-16-en |url-status=live }}</ref>. |

|||

* |

*'''2015''' |

||

**2011 márciusában a belső RSA személyzete sikeresen megszökött, az összes ellopott RSA SecureID biztonsági token mesterkulcsához vezető utat, majd ezt követően az Egyesült Államok védelmi beszállítóként betörni. |

|||

**Charles H. Eccleston bűnösnek vallotta magát<ref>{{cite web|url=https://www.justice.gov/file/eccleston-indictment/download|title=Eccleston Indictment|date=November 1, 2013|access-date=November 22, 2020|archive-date=January 26, 2017|archive-url=https://web.archive.org/web/20170126220145/https://www.justice.gov/file/eccleston-indictment/download|url-status=live}}</ref><ref>{{cite web|url=https://www.justice.gov/opa/pr/former-us-nuclear-regulatory-commission-employee-pleads-guilty-attempted-spear-phishing-cyber|title=Former U.S. Nuclear Regulatory Commission Employee Pleads Guilty to Attempted Spear-Phishing Cyber-Attack on Department of Energy Computers|date=2016-02-02|access-date=2020-11-22|archive-date=2019-08-08|archive-url=https://web.archive.org/web/20190808054803/https://www.justice.gov/opa/pr/former-us-nuclear-regulatory-commission-employee-pleads-guilty-attempted-spear-phishing-cyber|url-status=live}}</ref> egy spear-phishing kísérletben, amikor az Energiaügyi Minisztérium 80 alkalmazottjának számítógépét próbálta megfertőzni. |

|||

**A kínai adathalász kampány célja az Egyesült Államok és a dél-koreai kormányok és katonák magas rangú tisztviselőinek Gmail-fiókja, valamint a kínai politikai aktivisták. A kínai kormány tagadta, hogy vádat emelt a határokon belül a számítógépes támadásokban, de bizonyíték van arra, hogy a Népi Felszabadítási Hadsereg segített a számítógépes támadások kódolásában. |

|||